С помощью truecrypt нельзя зашифровать что

Как пользоваться TrueCrypt

С каждым днем на просторах мировой сети появляется все больше информации о массовых хищениях различных данных как с корпоративных, так и пользовательских компьютеров. Тому есть одна причина — недостаточный уровень безопасности, которого можно было бы добиться, используя различные программы для шифрования данных, например, TrueCrypt.

При помощи подобного программного обеспечения можно надежно защитить самые важные данные, и даже если они каким-то образом попадут в руки злоумышленников, последние не смогут их расшифровать. Итак, давайте разберемся, как пользоваться TrueCrypt, и насколько надежно можно сохранить конфиденциальную информацию?

Установка TrueCrypt

TrueCrypt представляет собой одну из мощнейших программ для шифрования данных. При этом, пользователи могут самостоятельно выбрать, что нужно скрыть от посторонних глаз — отдельные папки или носитель полностью. Программа позволяет выбрать несколько алгоритмов шифрования, что значительно снизит шансы получения доступа к данным пользователя. При этом, шифрование TrueCrypt можно использовать как для хранения личной информации, располагающейся на компьютере пользователя, так и конфиденциальных документов отдельной организации. Стоит отметить, что зашифрованные скрытые файлы не подвергаются атакам вирусов-вымогателей, так как те попросту не смогут их найти, а значит, вы не потеряете важные данные даже в случае заражения ПК.

TrueCrypt доступна для скачивания с официального сайта, а пользователи найдут здесь версии как для Windows и MacOS, так и для ОС Linux. Если вы пользуетесь последней операционной системой, тогда установку можно произвести прямо через терминал.

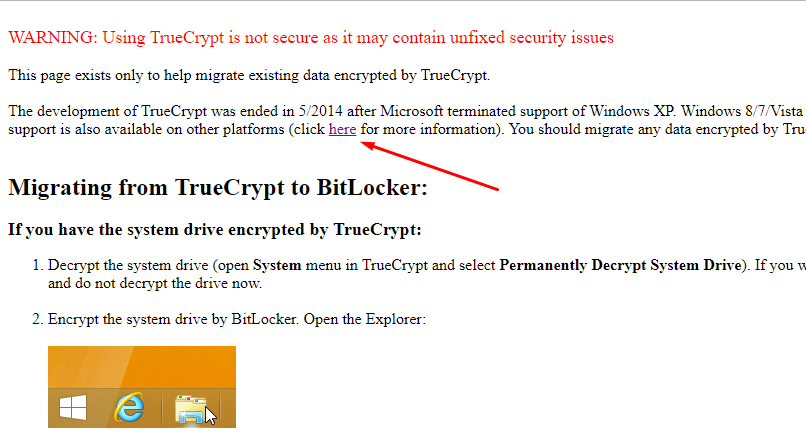

Программы TrueCrypt в стандартных репозиториях Linux Mint, Ubuntu, Debian и других дистрибутивах нет. Если способ с терминалом вам не подходит, тогда можете смело переходить на официальный сайт http://truecrypt.sourceforge.net/ и скачивать последнюю версию утилиты прямо оттуда. При переходе по ссылке вас сразу перенесет на страницу с установщиком Windows. Информацию о том, как скачать TrueCrypt для MacOS можно найти по ссылке http://truecrypt.sourceforge.net/OtherPlatforms.html.

Как пользоваться TrueCrypt

Перед началом работы с программой, стоит отметить, что версия для ОС Linux имеет англоязычный интерфейс. Помочь разобраться пользователям приложения поможет небольшая инструкция TrueCrypt, представленная ниже.

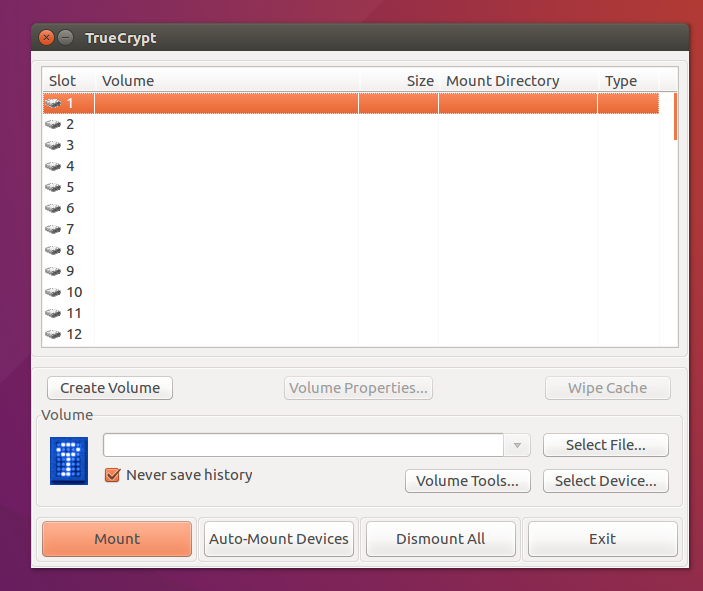

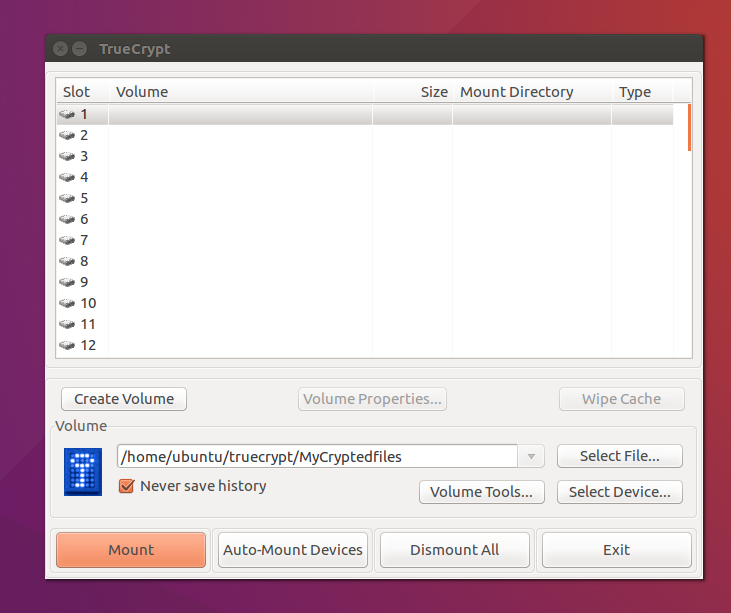

После запуска программы пользователи увидят перед собой главное окно с информацией о созданных скрытых разделах.

Здесь же вы сможете произвести минимальные настройки — подключать и отключать разделы с защищенными данными, установить автоматическое монтирование, выбрать файлы, которые вы желаете спрятать от сторонних глаз, а также отключать шифрованные диски. Сама процедура шифрования производится при помощи специального мастера, где все действия производятся шаг за шагом.

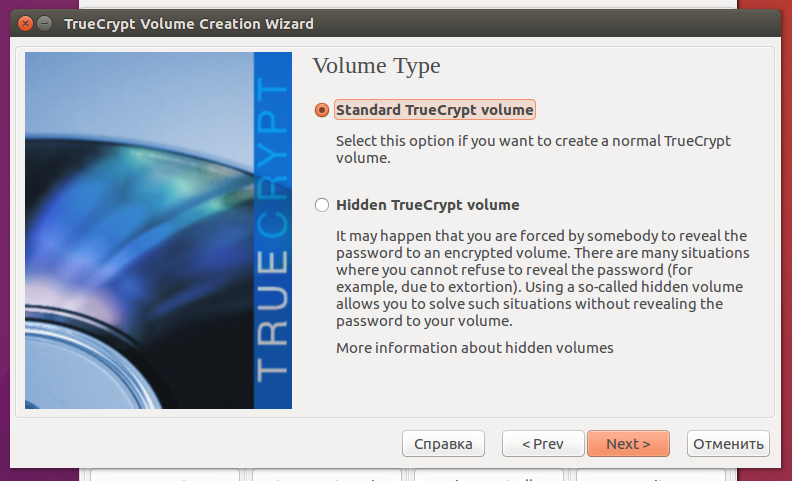

Чтобы зашифровать данные нажмите кнопку Create Volume. Перед вами появится окно с двумя вариантами, в которых предлагается:

Если вы хотите спрятать немного данных, тогда рекомендуется использовать первый вариант. После выбора нажмите кнопку Next.

В следующем окне мастер предложит вам снова два варианта:

Здесь нужно выбирать исходя из собственных предпочтений, так как скрытый раздел более безопасен и сможет защитить данные от вирусов-вымогателей. Но в большинстве случаев подойдет первый вариант.

Далее, нам необходимо выбрать место расположения виртуального хранилища. Нажмите кнопку Select File, после чего укажите путь хранения файла и задайте его имя.

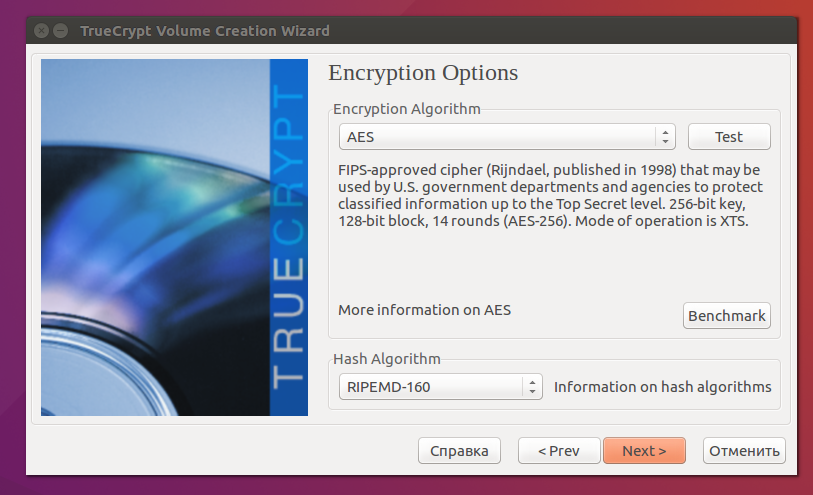

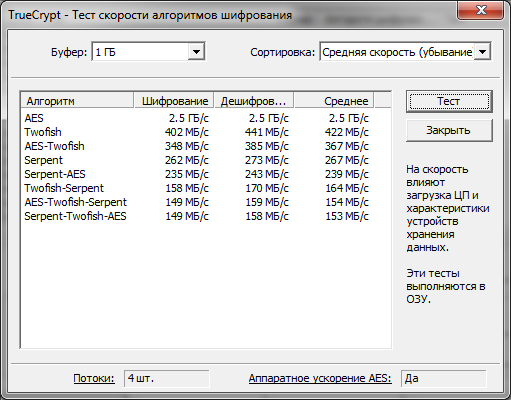

В следующем окне программа нам предложит самостоятельно выбрать алгоритм шифрования (AES, Serpent, Twofish, AES-Twofish, AES-Twofisg-Serpent, Serpent-AES, Serpent-Twofish-AES, Twofish-Serpent) и алгоритм хэширования (RIPEMD-160, SHA-512, Whirlpool). По факту TrueCrypt может полноценно работать с тремя алгоритмами из каждой категории, при этом, их можно смешивать, что значительно усложнит работу злоумышленников в случае хищения файлов. В домашних условиях, как правило, используется стандартная комбинация из AES-шифрования и хэширования RIPEMD-160.

На следующем этапе необходимо задать размер раздела, в котором будут храниться зашифрованные файлы. Данный параметр напрямую зависит от того, сколько и какие файлы вы будете хранить, и подбирается индивидуально.

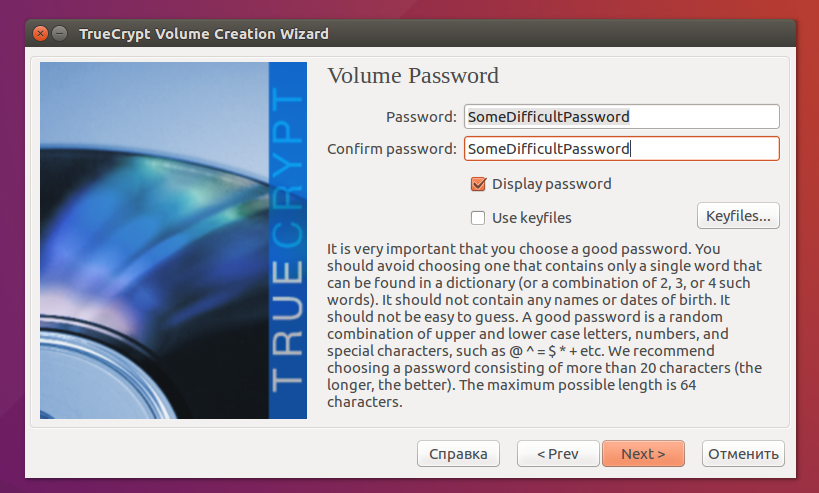

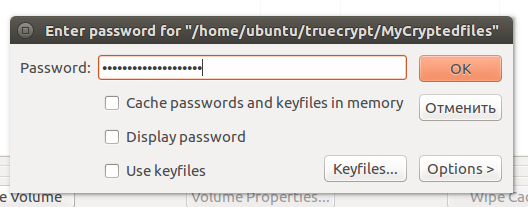

В новом окне пользователям предстоит придумать сложный пароль, который будет использоваться для получения доступа к зашифрованным файлам. Стоит отметить, что вы также можете использовать дополнительно файл ключа, но при его утере восстановить данные будет невозможно

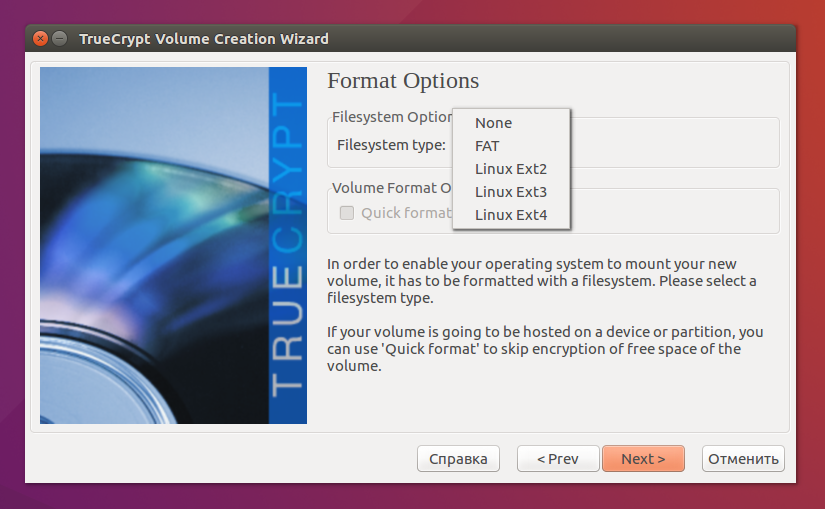

Далее, нам необходимо выбрать тип файловой системы. Если вы собираетесь хранить файлы, размер каждого из которых не превышает 4 Гб, тогда можно смело остановить свой выбор на FAT, во всех других ситуациях выбирайте NTFS или Linux Ext 4.

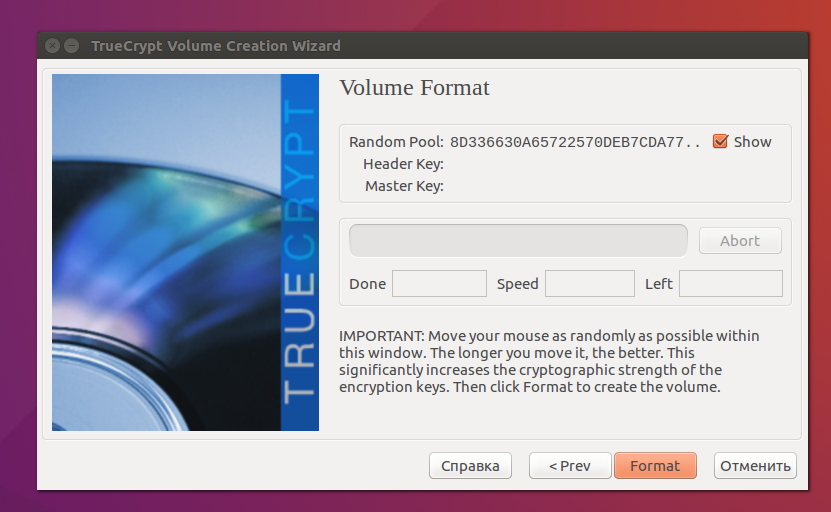

Наш следующий шаг — это форматирование созданной области для хранения файлов. В появившемся окне как можно дольше двигаем мышью, так как это позволит создать максимально надежный ключ шифрования и нажимаем кнопку Format.

Работа с зашифрованными разделами

Мы уже научились создавать зашифрованные разделы, но теперь пришло время понять, как же сохранить туда файлы. Для этого, в главном окне TrueCrypt выберите Select File (если вы создавали скрытый раздел на жестком диске, тогда нажмите кнопку Select Device), после чего нажмите кнопку Mount.

Перед вами появится окно, в котором необходимо ввести ранее заданный пароль, а по необходимости указать путь к файлам ключей. Если вы все сделаете правильно, созданные разделы примонтируются автоматически и вы можете использовать их как обычный диск.

Выводы

TrueCrypt – это мощная программа для шифрования файлов, которой можно пользоваться в различных операционных системах. Благодаря пошаговому мастеру настройки, вы сможете максимально кастомизировать конфигурацию разделов, а все данные будут надежно защищены как шифрованием, так и паролем.

Практика информационной безопасности для бизнеса: TrueCrypt

Информация – это ресурс, передача информации – процесс управления… Данные, являющиеся источником важной информации, нуждаются в защите.

Введение

Шифрование – это процесс обратимой модификации данных, позволяющий превратить их в бессмысленный набор нулей и единиц. Потребность в криптографической защите пользовательских данных настолько высока, что средства шифрования стали обыденным явлением для прикладного ПО. Архиваторы, текстовые процессоры, утилиты для записи дисков, USB-flash накопители – всё это примеры использования криптографических алгоритмов в составе комплекса программных (или даже аппаратных) средств.

Выбор технологии шифрования

Шифровать данные можно по-разному. Самый простой вариант защиты документа электронного офиса – установить на него пароль. В случае с набором папок и файлов можно применить защиту на уровне архиватора. При выполнении редактирования документа непосредственно в архиве, архиватор извлекает документ во временную директорию, позволяя внести необходимые изменения, а, затем, добавляет в исходный архив обновленный файл. При этом файл во временной папке (в случае применения «правильного» архиватора) заполняется нулевыми значениями, и только после этого удаляется из файловой системы. Пока файл редактируется, архиватор наблюдает за состоянием редактируемого объекта, и во время редактирования и архиватор, и текстовый процессор соединяются в цепочку событий. Теория вероятностей сообщает нам, что надежность работы такой схемы ниже, чем у любого из компонентов. При сбое текстового процессора и формировании некорректного документа в архив будет добавлен «битый» файл. При возникновении ошибки при получении доступа к файлу, который был заблокирован текстовым процессором, может возникнуть ситуация, когда архив не будет обновлен, и, если повезет, и архиватор не уничтожит временный файл, пользователь сможет найти свой документ во временных директориях (в данной ситуации кроется источник утечки конфиденциальных данных). Архиваторы ориентированы на хранение данных, а не оперативную работу с ними, и применяя программное средство не по назначению, пользователь создает себе проблемы. К счастью, решение вопроса шифрования файлов и папок «на лету» нашло свое воплощение в множестве программных продуктов, как коммерческих, так и с открытыми исходными текстами. Наибольший рейтинг и доверие, опирающиеся на богатый функционал и публично проведенные экспертизы исходных текстов имеет программный комплекс «TrueCrypt 7.1a».

Поговорим о главном

«TrueCrypt» позволяет создать виртуальный зашифрованный диск, поток данных которого хранится в файле, файловом разделе, или устройстве непосредственно. Хранение в файле дает наибольшую мобильность, шифрование на уровне раздела позволяет работать с устройством менее гибко, но безопаснее (случайно раздел вы точно не удалите и не скопируете одним нажатие клавиши), шифрование же устройства целиком – это «высший пилотаж». Представьте себе ситуацию, когда вы теряете носитель данных. Нашедший подключает устройство к ПК и увидит… что «диск не отформатирован». «Слетела файловая система» подумает незнакомец, и это называется «первый уровень правдивого отрицания наличия данных». А ведь если бы на накопителе оказался набор архивов под паролями, это вызвало бы значительно больший интерес. Тем более, что технические специалисты, несомненно, поработали бы с незанятыми областями данных, в которых могли оказаться фрагменты конфиденциальных документов.

Очень важной особенностью утилиты «TrueCrypt» является то, что она позволяет разместить скрытый и обычный тома в одном и том же контейнере. Вернемся к ситуации с «флешкой». Изменим её до состояния, когда рядом находится человек, настойчиво помогающий Вам вспомнить пароль от тома «TrueCrypt». В конце концов, вы соглашаетесь, диктуете длинную парольную фразу, которая вводится в соответствующее поле текстового ввода. Открывается виртуальный диск, перед взором заинтересованных лиц предстает набор документов. Они получили то, что заслужили… пустышку. Если бы Вы продиктовали пароль от скрытого тома, то открылся бы совсем другой диск (это второй уровень «правдивого отрицания» наличия данных).

Нередки ситуации, когда требуется зашифровать вест жесткий диск целиком, включая операционную систему. «TrueCrypt» позволяет выполнить такую операцию «на ходу» (пользоваться ПК при этом можно в обычном режиме, без ограничений). Процесс может быть прерван и возобновлен в любое время, т.е. можно выключить компьютер, и после загрузки ОС продолжить обработку незашифрованной области диска. При загрузке ОС пользователь вводит пароль в диалог загрузчика «TrueCrypt», после чего начинается обычная загрузка операционной системы.

Ещё одной важной особенностью утилиты является возможность применения набора ключевых файлов. В каждом файле учитывается первый мегабайт, порядок следования файлов не важен. При выборе ключевой директории используются все файлы, не являющиеся «скрытыми». Изменение любого байта в любом из ключевых файлов приведет к невозможности получения доступа к зашифрованным данным.

Подведем итоги: «TrueCrypt» позволяет создавать хранилища данных, поддерживающие правдивое отрицание на двух уровнях: во-первых том «TrueCrypt» не имеет никаких специфических сигнатур, в том числе для контроля целостности. Во-вторых, даже если зашифрованный том обнаружен, определить, содержит он скрытый том внутри себя или нет также невозможно (в том случае, когда скрытый том занимает незначительное пространство основного тома, либо зашифровано устройство целиком, так как наличие большого незанятого пространства внутри файла-контейнера может служить косвенной сигнатурой скрытого тома). Так как в подавляющем большинстве случаев скрытые тома не используются, их применение представляет собой уникальную по эффективности схему стеганографии.

Подводные камни

Недостатки – это продолжения достоинств. Том «TrueCrypt» не имеет сигнатур целостности, и при передаче по сети, через flash-накопителиили тривиальном копировании на внешний винчестер через USB может возникнуть повреждение данных тома. Если повреждение (даже в один бит) выпадет на заголовок тома – будут повреждены ключи шифрования, и доступ к данным станет невозможен. Ситуацию усугубляет то обстоятельство, что flash-накопители на аппаратном уровне не контролируют целостность секторов, осуществляя прозрачную коррекцию, и сбой ячеек памяти, превысивший возможности системы коррекции никак не будет обнаружен – Вы скопируете с «флешки» поврежденный файл. Защитить от повреждений том «TrueCrypt» можно, например, поместив его в архив WinRAR5 в режиме без сжатия, добавив данные для восстановления (3-5%). При шифровании же разделов и устройств настоятельно рекомендуется выполнять резервное копирование заголовка тома (резервные копии заголовков также лучше всего хранить в архивах с данными для восстановления). Размер копии заголовка тома: 128 килобайт.

Выбор алгоритма шифрования

«TrueCrypt» имеет в своем арсенале несколько алгоритмов шифрования, и наибольшая надежность достигается при их каскадировании. Современные процессоры достаточно производительны, наиболее затратная последовательность шифров «Serpent-Twofish-AES» на ЦП «Core i5» обеспечивает производительность около 150 мегабайт в секунду.

Стелс-технологии бизнеса

Может возникнуть ситуация, когда Ваш том «TrueCrypt» должен быть скрыт от посторонних глаз. Один из вариантов – размещение его под видом «безобидного» крупного файла, например, iso-образа или одного из файлов в составе инсталляционного пакета. Второй вариант ничуть не хуже: сформировать на «флешке» при помощи утилиты «BOOTICE» два раздела: один для хранения обычных файлов, другой – для «хранилища». Если контроллер устройства работает в режиме «removable», пользователю доступен только первый его раздел. В случае работы в режиме «HDD» будут видны все разделы, в том числе и раздел «TrueCrypt», не имеющий файловой системы (формат «RAW»), так что при попытке обращения к нему будет выдано соответствующее сообщение операционной системы. Таким образом, раздел «TrueCrypt» лучше всего промаркировать как «hidden» (скрытый). Используя функцию «Set Accessible» (предварительно выделив недоступный раздел) можно присвоить ему индекс «0», и, соответственно, сделать доступным для пользователя (то есть для монтирования через «TrueCrypt»).

Хранение томов «TrueCrypt»

Защищая данные от несанкционированного доступа, важно не забыть про защиту от нарушения целостности. При работе с накопителем, зашифрованным на физическом уровне, приходится целиком полагаться на его схему коррекции. При работе с томом, хранящимся в отдельном файле, можно применить как простое резервирование, так и резервирование с использованием кодов коррекции ошибок («WinRAR 5», «MultiPar» («PAR2», «PAR3»)). Примером резервирования может стать размещение Вашего тома «TrueCrypt» в облачном хранилище. В случае использования сервиса, аналогичного «DropBox» это особенно удобно, т.к. клиент, установленный на ПК пользователя, отслеживает изменения зашифрованного файла, и после размонтирования тома осуществляет синхронизацию только измененных его участков. Существенный недостаток такого способа хранения заключается в том, что анализ истории и структуры изменений тома «TrueCrypt» снижает степень защиты от несанкционированного доступа.

«WinRAR» и «флешки»

«Флешки» — достаточно популярный тип съемных носителей, вытеснивший дискеты и оптические диски (в массовом сегменте). Одной из особенностей этого типа накопителей является то, что они построены по образу и подобию используемого носителя-памяти: при считывании данных контроллер извлекает биты из ячеек, применяет коды коррекции и отдает результат «как есть». Коды коррекции, как правило, достаточно «короткие» (но с глубоким чередованием) и при высокой требуемой надежности способны гарантировать 100% коррекцию лишь относительно небольших «выпадений» (оставаясь достаточно эффективными и при большом количестве ошибок, если опустить требуемый уровень надежности ниже абсолютного, что может потребовать использование дополнительного программного обеспечения для организации архивного хранения). Кстати, именно наличие аппаратных кодов коррекции позволяет производителям «flash»-памяти получать значительно больший процент годных к применению чипов (и устройств). Для потребителя это означает лишь одно – рано или поздно, ввиду заводского брака или износа, данные, хранящиеся на «флешке», будут повреждены. И что самое неприятное в случае с «flash»-накопителем – пользователь не сможет узнать об этом при копировании файла, т.к. контроллер не сообщит драйверу о том, что произошел сбой. Да ведь он и сам не знает: коды коррекции, как правило, применяются в «прозрачной» схеме: «взял данные – применил коррекцию – отдал данные».

Если битовых повреждений было слишком много, чередование может не помочь – то есть получим битые блоки данных. Для конечного пользователя это означает одно: файл скопировался в штатном режиме, но он «битый». Архиватор «WinRAR» позволяет Вам, добавив данные для восстановления (рекомендуется использовать 3%-10%), снизить на многие порядки вероятность утраты данных (также интуиция подсказывает, что эффективность кодов коррекции будет выше, если архив будет обычный,

а не непрерывный). В случае, если архив будет поврежден, нужно выделить его курсором в оболочке «WinRAR» и нажать на кнопку «Исправить». Дополнительно нужно указать, какой тип архива используется – «RAR» или «ZIP». Далее Вы увидите диалог коррекции данных. Если Вы создаете многотомный архив, есть возможность создать тома для восстановления (*.rev). Главной особенностью таких томов является их универсальность – любой том для восстановления может заменить собой любой из основных томов. То есть, создав структуру томов 10(*.rar)+5(*.rev) Вы сможете утратить любые 5 из 15 томов. Это могут быть диски, «флешки» и т.д. Если тома данных и тома для восстановления также содержат индивидуальный набор данных для восстановления, целесообразно выделить все файлы c расширением «RAR» нажатием «+» на дополнительной клавиатуре и вводом маски «*.rar», выполнив описанный выше процесс «лечения». При появлении в директории файлов с префиксом «fixed.» требуется найти их прообразы («битые») и уничтожить, а у «вылеченных» томов убрать префикс «fixed.» путем переименования. Далее можно «зайти» в любой том для восстановления в составе архива, и реконструкция отсутствующих томов данных будет произведена автоматически.

В случае многотомной структуры файлов формируется «RS-RAID» система (файловый «RAID», базирующийся на кодах «Рида-Соломона»). В текущей версии «WinRAR» используется 16-и разрядный кодер, что позволяет создать в формате «RS-RAID» тысячи томов.

Подведем итоги: если Вы храните ценные данные на «флешках», одним из вариантов защиты их от нарушения целостности может стать помещение в «RAR»-архив (в том числе, в режиме без сжатия), но с данными для восстановления («recovery record»). Для очень важных данных рекомендуется формировать многотомную структуру с томами для восстановления («recovery volumes»). Такой вариант может быть очень полезен при хранении на оптических или жестких дисках, потому что оба типа накопителей не позволяют скопировать «битый» файл, и в случае «моноблочного» архива его оперативное извлечение с накопителя может быть затруднено. В многотомной же «RS-RAID» структуре работа с ошибками архива может быть значительно упрощена – можно пропустить «битый» файл при копировании.

Артем Дробанов специально для CoinSpot

Скачать статью в PDF

Доброго времени суток, читатель! Сегодня мы продолжим знакомиться с замечательным криптографическим инструментом под названием TrueCrypt. Как вы помните, в первой части статьи мы познакомились с базовыми функциями этой программы, научились ее устанавливать и русифицировать, создавать простые тома (криптоконтейнеры), шифровать флешки и несистемные разделы и диски.

ПРОДВИНУТЫЙ УРОВЕНЬ:

Тем, кто не читал первую часть статьи, настоятельно рекомендую это сделать. В ней, помимо всего прочего, дается еще и краткая теория. А без теории нынче никуда.

Создание скрытого тома TrueCrypt

Скрытые тома TrueCrypt – это один из вариантов правдоподобного отрицания причастности. Работает это примерно так: создается простой том, внутрь него помещается скрытый том. В случае если вас возьмут за задницу «хорошенько попросят», у вас будет возможность выдать пароль от простого тома. В который для отвода глаз помещены хоть и конфиденциальные, но не столь критические данные, что расположены в скрытом томе. Давайте разбираться во всем по порядку.

Первым делом, скрытый том нужно создать. Запускаем TrueCrypt и выбираем «Создать том». В открывшемся мастере создания томов выбираем «Создать зашифрованный файловый контейнер»:

На следующем этапе нужно выбрать «Скрытый том TrueCrypt». На первых порах не забывайте при каждом действии читать пояснения в самой программе.

На этапе «Режим создания тома» нам предлагается два варианта: обычный и прямой. Если у вас уже есть файловый контейнер (простой том), то выбирайте прямой режим. Но мы будем рассматривать создание «с нуля». Поэтому выбираем обычный режим:

Дальше следует указать размещение тома, т.е. выбрать файл, который и будет играть роль криптоконтейнера. Напоминаю, что все нюансы создания простого тома (файлового контейнера), а также выбора файла и его расширения описаны в первой части статьи.

На следующем этапе будет нужно задать параметры для внешнего тома – это очень важно! Ведь тома у нас будет два. И для каждого из них можно задать свои параметры (алгоритмы шифрования и хеширования). Но главное – это то, что для каждого тома необходим свой пароль!

Что касается выбора алгоритмов, то в качестве примера мы будем рассматривать варианты по умолчанию (в дальнейшем можете экспериментировать). Так что смело жмите «Далее».

Теперь необходимо указать размер тома. Опять же повторюсь, что все подробности по этому поводу описаны в первой части. И напомню, что сейчас мы создаем внешний том, и его размер, естественно, должен быть больше предполагаемого внутреннего.

Дальше нам предложат выбрать пароль для внешнего тома. Этот пароль можно не делать слишком уж сложным, но и особенно простым он быть также не должен. Я считаю, что достаточно будет пароля примерно в 6 символов, состоящего из букв и парочки цифр.

Также в качестве пароля можно использовать ключевой файл, или комбинацию пароль + файл. На ваше усмотрение.

Следующий этап – это форматирование внешнего тома. Здесь все также, как и при создании простого тома. Если вы не планируете хранить в зашифрованном контейнере файлы размером больше 4 Гб, то лучше оставить файловую систему FAT. Размер кластера также оставляем по умолчанию. Жмем «Разметить» и ожидаем, когда закончится форматирование.

Кстати, внешний том на этом этапе уже смонтирован. Поэтому вам всего лишь следует его открыть и скопировать в него подобранные файлы. Затем жмите «Далее».

Теперь самое время создать наш скрытый том.

Дальше все также, как и с внешним томом – указываете алгоритмы (или оставляете все по умолчанию), размер тома (причем TrueCrypt вам подскажет максимально возможный размер) и пароль.

Дальше снова указываете файловую систему и размер кластера, и жмете «Разметить». Все аналогично созданию простого тома.

После форматирования скрытого тома, TrueCrypt уведомит нас весьма грозным предупреждением:

Это действительно очень важный момент! О мерах предосторожности мы поговорим ниже. А вот о защите от повреждений тома поговорить следует сейчас.

Все дело в том, что когда вы считываете файлы с внешнего контейнера, то никакой угрозы повреждения внутреннего тома нет. Но, когда вы будете записывать на внешний том какие-то файлы, эта угроза очень существенна. Поэтому нам необходимо защитить скрытый том.

Для этого следует запустить TrueCrypt, выбрать монтируемый том (указать файл) и ввести пароль:

Но прежде, чем этот том смонтировать (кнопка «ОК») необходимо нажать на «Параметры». В диалоговом окне «Параметры монтирования» следует отметить галочкой пункт «Защитить скрытый том от повреждения при записи во внешний том», ввести пароль от скрытого тома, и нажать ОК.

Здесь следует понимать несколько моментов:

Хочу сказать еще об одной немаловажной детали. Если уж вы озадачились скрытыми томами, значит, вам действительно есть что скрывать. Поэтому я настоятельно вам рекомендую ознакомиться (да что там ознакомиться? изучить!) с официальным руководством TrueCrypt. В частности то, о чем мы только что говорили, очень развернуто и компетентно описано в главе «Защита скрытых томов от повреждений».

Со скрытыми томами вроде разобрались, пойдем дальше, и поговорим о еще одной возможности TrueCrypt.

Шифрование системного диска и операционной системы (ОС)

ТруКрипт способен полностью шифровать весь диск (или раздел) с операционной системой. И эта функция, в первую очередь, полезна для пользователей ноутбуков. Выглядит это примерно так: при включении компьютера (ноутбука) до загрузки операционной системы загружается Boot Loader (загрузчик TrueCrypt), который расположен в первой дорожке загрузочного диска. И только после ввода пароля TrueCrypt можно будет запустить систему. Эта процедура называется дозагрузочная аутентификация.

Почему шифрование ОС полезно для владельцев ноутбуков? Да все просто. В случае кражи/утери ноута, все ваши данные, хранящиеся на нем, будут 100% не доступны третьим лицам. Без знания пароля расшифровать данные будет невозможно.

Если провести аналогию со штатными методами защиты информации, то можно сказать следующее:

В случае же, когда система зашифрована TrueCrypt-ом, третьи лица никогда не получат доступ ни к ней, ни к хранимым в ней данным, не зная пароля.

Данный метод можно смело рекомендовать тем, у кого на ноутбуке находится очень важная информация (какие-то проекты, базы данных, доступ к клиент-банку и т.д. и т.п.), и у кого он используется по прямому назначению, т.е. как переносное устройство.

Что ж, давайте теперь разберемся с тем, как зашифровать диск или раздел с ОС. Для этого нужно в меню «Система» выбрать пункт «Зашифровать системный раздел/диск. «

На следующем этапе будет предложен выбор: шифровать защищенную область или нет. Внимательно читайте пояснения и делайте выбор. В большинстве случаев можно выбрать «Да».

Следующее окно – это выбор одиночной или мультизагрузки. Если установлена одна операционная система, соответственно выбираем одиночную загрузку. Если же вы планируете загружаться с нескольких ОС, выбирайте мультизагрузку.

Далее, как и в случае с простыми и скрытыми томами, следуют настройки шифрования и выбор пароля.

Если же система шифруется из других соображений (напр., в ней хранится информация, за которой могут придти специально и именно к вам), то пароль нужен более надежный. Но это все мое скромное мнение.

Итак, пароль задан. Следующим этапом будет применение энтропии. Просто перемещайте мышкой в области окна. Желательно подольше. Это повысит криптоустойчивость ключей шифрования.

В общем, указываете путь, где будет создан iso-образ TRD и жмете «Далее»

После этого, образ нужно записать на CD/DVD-диск. Именно записать (!) как ISO-образ, а не просто скопировать файл образа на диск. Наличие TRD – это обязательное условие, без которого шифрование системы не будет завершено.

После того, как запишите образ, жмите «Далее» и TrueCrypt проверит, правильно ли записан образ. Если проверка пройдет успешно, вновь жмите «Далее».

Следующим этапом будет выбор режима очистки. Здесь опять же нужно руководствоваться исключительно вашими целями. Если вы защищаете данные от кражи, то достаточно будет оставить все по умолчанию («Нет»). Если же скрываемая информация такая, что вас за нее могут не хило прижать, выбирайте 3, 7 или 35 проходов.

35 проходов – это так называемый «метод Гутмана», при котором восстановить затертые данные практически невозможно, даже с помощью магнитно-силовой микроскопии. Но помните, чем больше проходов при затирании, тем дольше будет длиться эта процедура. В случае с «Гутманом» – это может занять и целые сутки (в зависимости от объема жесткого диска и мощности ПК), и даже более.

В одной из моих будущих статей мы еще поговорим о том, как безвозвратно удалить данные, о методах удаления и ПО для этих целей. А сейчас просто выбирайте вариант «Нет» и жмите «Далее» (мы ведь рассматриваем именно вариант защиты от случайной кражи).

Затем последует окончательный этап – предварительный тест. Внимательно прочтите пояснения, и жмите «Тест». Самое главное – не забудьте записать/запомнить пароль к шифруемой системе. Иначе не получите к ней доступ. В данном случае, пароль, естественно, должен находиться ВНЕ шифруемой системы.

Перед тем, как начнется пре-тест, появится еще одно окно «Важные замечания». Очень внимательно все прочитайте. Запомните или распечатайте. Если нет принтера – запишите ручкой самые ключевые моменты. Ну, или на карту памяти скиньте, а затем на смартфон. Короче, чтобы это памятка была при вас. На всякий пожарный случай.

Ну, что, поехали? Жмите «ОК» и подтвердите перезагрузку системы.

После перезагрузки вас встретит TrueCrypt Boot Loader (тот самый загрузчик), в котором нужно ввести пароль от зашифрованной системы и нажать Enter.

Это был предварительный тест. Если система загрузилась, то все в порядке. И остается крайний этап – собственно шифрование диска с ОС.

В окне TrueCrypt в очередной раз прочитайте уведомление (также желательно сделать резервную копию важных файлов) и смело жмите на «Шифрация» (будет показано еще одно важное уведомление, которое также не плохо было бы сохранить).

Все, теперь точно поехали. Точнее просто ждем, пока закончится шифрование. Этот процесс может занять довольно длительное время. Можете пока позаниматься чем-нибудь вне компьютера. Какие-нибудь домашние дела поделать, чаю попить.

Кстати, если вы все же решились зашифровать систему, то рекомендую попрактиковаться для начала на виртуальной машине. Хотя вся эта процедура, на самом деле, довольно проста. Самое главное – быть очень внимательным, читать все предупреждения и подсказки. И не забыть (не потерять) пароль.

По окончанию процедуры шифрации, TrueCrypt уведомит вас очередным информационным окном:

Заметьте, кстати, что работа с зашифрованной ОС практически ничем не отличается от работы с незашифрованной операционкой. Я имею в виду визуальную скорость работы. Проверьте сами. По крайней мере, при выполнении повседневных задач я разницы совершенно не вижу. Но скорость работы будет зависеть от выбранных алгоритмов шифрования и мощности ПК/ноутбука.

На этом шифрование ОС можно считать оконченным. Осталось только перезагрузиться и проверить, все ли в порядке.

Но это еще не предел возможностей TrueCrypt.

Создание скрытой ОС

Скрытая операционная система может служить неплохим инструментом для сокрытия особо важных данных, и сокрытия работы в операционке вообще. Определить доподлинно ее наличие не представляется возможным (при условии соблюдения всех мер безопасности). Этот метод пользуется популярностью в некоторых кругах. Но я, если честно, не вижу особой необходимости в данном способе. Тем более, есть куда более интересные варианты (об этом чуть позже).

Но ради целостности данного руководства давайте разберемся и с этим вариантом применения TrueCrypt (постараюсь покороче, а то и так уже статья большая).

Чтобы создать скрытую ОС, на системном диске должно быть несколько разделов (2 или более). Раздел, в который мы поместим скрытую операционную систему должен следовать сразу же за системным разделом. Обычно системный раздел – это диск C.

Если жесткий диск у вас не разбит на разделы (и вам нужна скрытая ОС), необходимо будет его разбить. Как это сделать в рамках данной статьи я описывать не буду, в интернете инфы навалом (сделать это можно, например, при помощи Acronis Disk Director).

Создавать скрытую ОС целесообразней сразу же после установки чистой операционки.

Итак, начнем. В ТруКрипт выбираем меню «Система» – «Создать скрытую ОС. » и следуем всем указаниям мастера. Очень внимательно читаем все уведомления и подсказки, их будет несколько.

Дальше выбираете вариант загрузки – одиночная или мультизагрузка. Затем создается внешний том в разделе, следующем за системным. Создание такого тома мы уже рассматривали на примере создания скрытых томов. Здесь все аналогично: задаете параметры (или оставляете по умолчанию), запускаете форматирование, ждете.

После создания внешнего тома, поместите в него осмысленные файлы, которые вы якобы хотите скрыть, но которые на самом деле не представляют для вас особой важности.

Следующим этапом будет создание скрытого тома внутри только что созданного внешнего. Все это мы тоже уже проходили =) Главное – не забывайте читать все пояснения!

И заключительным этапом будет клонирование текущей ОС. Нужно только нажать «Старт»

После перезагрузки перед вами предстанет уже знакомый загрузчик ТруКрипт (TrueCrypt Boot Loader), и вам нужно будет ввести пароль от скрытого тома (!). Начнется клонирование текущей операционной системы.

Процесс этот, опять же, весьма длительный; запаситесь терпением. После создания клона, TrueCrypt надежно затирает существующую ОС (будет предложено несколько вариантов по проходам, чем больше проходов, тем дольше процедура). После чего программа предложит вам установить новую операционку, которая и будет обманной. Обманная ОС также будет зашифрованой.

Итак, что мы в итоге получили? Предлагаю вам наглядную схему:

Также у нас теперь имеется 3 пароля: от обманной ОС, от внешнего тома и от скрытой операционной системы. Пароли эти, конечно же, должны быть разными и непохожими друг на друга. Первые два пароля для нас, по сути, не представляют никакой ценности, и в случае чего, именно их мы и выдадим агрессорам.

Немного о дешифрации

Если вам по какой-то причине больше не нужно будет пользоваться шифрованием, то поступить можно несколькими способами.

Если вы шифровали системный раздел, или создавали скрытую ОС, то можно произвести полную дешифрацию. Для этого выберите меню «Система» – «Перманентно расшифровать системный раздел/диск». Процедура дешифрации также достаточно длительная.

Если же вы использовали файловый криптоконтейнер (простой том), шифрование несистемного раздела или USB-устройства, то процедуры дешифрации, как таковой не существует. В данном случае вам нужно будет смонтировать необходимый том/устройство и скопировать с него все файлы на обычный незашифрованный раздел/устройство. После чего том можно удалить. Если использовался простой том, то достаточно просто удалить файл, который является криптоконтейнером. Если же использовалось шифрование устройства/раздела, то это самое устройство достаточно будет отформатировать.

TrueCrypt и виртуальные машины

Как я говорил немногим ранее, использование скрытой ОС несколько неудобно. К тому же, факт использования TrueCrypt сам по себе при определенных обстоятельствах может косвенно свидетельствовать о наличии скрытых томов или скрытой операционной системы.

Поэтому я лично не очень рекомендую применять этот способ, а воспользоваться виртуальными машинами.

Схема довольно проста. Создаем простой файловый криптоконтейнер. В него помещаем образ для виртуальной машины.

При необходимости запустить такую ОС, достаточно будет смонтировать том, и уже из него запустить систему в виртуальной машине.

Как по мне, такой метод гораздо эффективней, чем создание скрытой ОС. И, кстати, Liberte Linux можно вообще запускать с флешки, а не хранить ее в криптоконтейнере. В случае палева флешку просто съесть сломать/разбить/смыть в унитаз. Главное успеть это сделать.

Правдоподобное отрицание причастности (Plausible Deniability)

К методам правдоподобного отрицания причастности в случае с TrueCrypt относятся:

А также тот факт, что пока не будет произведено дешифрование раздела или устройства, никто не сможет гарантировано утверждать, что эти тома (устройства, разделы) являются томами TrueCrypt.

Но я лично отношусь к скрытым томам и ОС несколько негативней, чем к использованию файловых криптоконтейнеров. Объясню почему, хотя я об этом уже упоминал.

Все дело в том, что в случае с простыми томами гораздо проще полностью скрыть факт использования TrueCrypt. А это означает то, что в случае, если к вам придут «гости», шансов сохранить конфиденциальную информацию выше, чем если бы факты говорили о том, что вы вообще применяете ТруКрипт. А ведь в случае со скрытой ОС и томами – эти факты на лицо:

И, поверьте, если у вас обнаружат ТруКрипт (особенно если вы подозреваетесь в каких-то киберпреступлениях), то вас будут пытать на предмет присутствия скрытых томов или ОС. Пытать будут очень умело и больно. Возможно будут еще и шантажировать, угрожать. И вы не то что все пароли и явки выдадите, но и вспомните, как звали дедушку Сталина. Посему, лучше вообще скрыть факт использования данного ПО.

Во всех остальных случаях, варианты правдоподобного отрицания причастности вполне жизнеспособны. Более подробно об этом, с конкретными примерами, вы можете ознакомиться все в том же официальном руководстве TrueCrypt.

Требования безопасности, меры предосторожности, утечки данных

В заключительном разделе статьи хотелось бы кратко обозначить некоторые моменты, которые обязан соблюдать любой пользователь TrueCrypt, который, так или иначе, находится в зоне риска.

Первым делом хотелось бы поговорить об утечках данных. К сожалению, TrueCrypt совсем не панацея. И критические моменты есть и в его работе. Точнее, эти моменты имеются не в самом ТруКрипте, а в операционной системе. Речь идет в первую очередь о том, что Windows постоянно ведет мониторинг и логирование всевозможной информации. И в системе могут храниться, например, такие данные, как последние открытые файлы, пути к ним. И в случае, если вас «возьмут тепленьким» – все это определенно может сыграть с вами злую шутку.

Помимо этого, существует еще и другие каналы утечки: файлы дампа памяти, файл подкачки, файл гибернации.

Но еще они выпускают очень узкоспециализированный софт, такой как Elcomsoft iOS Forensic Toolkit или Elcomsoft Forensic Disk Decryptor. Первый предназначен для криминалистической экспертизы (читай «взлома») устройств на базе iOS. Официально этот продукт доступен для продажи только экспертам правоохранительных органов.

А вот второй инструмент, о котором я упомянул (Elcomsoft Forensic Disk Decryptor) как раз создан для «взлома» шифрованных контейнеров, разделов, устройств. Точнее для извлечения ключей шифрования. И работает он как раз с файлом гибернации и со слепком оперативной памяти. Также софт поддерживает атаку через порт FireWire.

Но не все так плохо! Чтобы это или подобное ПО дало результат, необходимы несколько ключевых факторов:

В общем, в любом случае в момент каких-то действий тома должны быть смонтированы. А теперь представьте, что к вам залетели «маски-шоу», вы в панике вырубаете комп из сети. А тома в этот момент были смонтированы. Все, кабздец вам тогда =)

Но и способов противостоять этому предостаточно. Это, например, горячие клавиши для экстренного размонтирования томов, системное отключение гибернации и файла подкачки.

Также шифрование системного раздела или же использование скрытой ОС исключает возможность проведения таких атак.

Существуют и другие каналы утечки данных, и их очень много, начиная от вредоносного ПО, заканчивая перехватом излучения от кабеля, соединяющего клавиатуру с ПК и т.д. Поэтому я в крайний раз на сегодня отправлю вас к изучению официального руководства, где многие моменты изложены очень подробно. И в крайний же раз напомню, что если вы всерьез заинтересованы в TrueCrypt, в шифровании данных, и вам действительно есть, что скрывать, я настоятельно рекомендую изучить от корки до корки это самое официальное руководство!

Я же свою краткую инструкцию на этом заканчиваю. Вроде постарался описать все основные моменты и нюансы. Если что-то остается не совсем понятным, или я что-то упустил, пишите обязательно в комментариях.

До встречи на просторах рунета и моего скромного блога!