сим контроль касперский что это

SIM-карта сокровищ: как (не) потерять все, потеряв один лишь телефон

Обыкновенная SIM-карточка из вашего смартфона может стать причиной потери денег и личных данных

Мы уже привыкли защищать наши профили в соцсетях, хранилища с фотографиями, смартфоны, компьютеры, банковские счета и кучу всяких других вещей. Но нередко мы забываем о защите одной мелочи, от которой в серьезной степени зависит безопасность всего вышеперечисленного. Речь идет о SIM-картах — зачастую последнем и в то же время самом беззащитном рубеже на пути к нашим персональным данным и/или деньгам.

Почему вдруг «симка» так важна? Все очень просто: этот кусок пластика с встроенной в него крохотной микросхемой не только несет в себе некоторую информацию вроде содержимого записной книжки и служебных данных, но еще и определяет номер телефона своего владельца.

Учитывая повсеместное распространение завязанной на одноразовые SMS-коды двухфакторной аутентификации, это значит, что SIM-карта в некоторой степени является ключом если не от всех, то от очень многих дверей: аккаунты в соцсетях, учетные записи во всевозможных сервисах и даже интернет-банкинг. И если прочность цепи определяется самым слабым ее звеном, то неприкосновенность наших данных нынче в значительной степени зависит от того, насколько хорошо защищен доступ к номеру мобильного телефона, то есть к SIM-карте.

Многие сайты вроде Gmail и Facebook, а также практически все сервисы интернет-банкинга предлагают дополнительно защитить аккаунт, привязав к нему номер своего мобильного телефона, на который будут приходить SMS с одноразовыми паролями.

В зависимости от настроек и желания пользователя они могут использоваться как для входа в учетную запись, так и для других действий — изменения пароля или подтверждения операций. Таким образом, если злоумышленник вдруг умудрится подобрать пароль от вашей учетной записи, то авторизоваться, не зная одноразовый код, все равно не сможет.

— Евгений Касперский (@e_kaspersky_ru) June 10, 2014

На сегодняшний день такую систему аутентификации можно назвать одной из самых надежных, хотя и у нее есть свой недостаток: этот вид защиты подразумевает, что доступ к привязанному номеру телефона есть только у владельца аккаунта, и никак не учитывает тот факт, что мобильный телефон может быть украден или позаимствован на время.

Что же может произойти, если ваш телефон или даже просто сама SIM-карта окажутся в чужих, не очень добрых и совсем не чистых руках?

Самый мрачный вариант — это потеря телефона вместе с банковскими карточками. Раздобыв такой супернабор, злоумышленник может оставить вас без денег буквально за считаные минуты. В последнее время стали очень распространены прямые переводы с карты на карту, так что даже «скачать наличность» с ваших счетов будет несложно. Не говоря уже о том, чтобы затариться в Сети товарами и услугами, — это вообще без проблем.

#SIM-карта из вашего смартфона может стать причиной потери денег и личных данных

Дело в том, что для всех этих операций нужны лишь данные карты и одноразовый код, высылаемый банком на привязанный к карточке номер телефона, — основной пароль к вашему онлайн-банку, который вы так старались сделать максимально надежным, преступнику просто не потребуется. Равно как не потребуется и пароль к вашему смартфону: достаточно просто переставить «симку» в другой телефон и принимать сообщения.

Теоретически впоследствии несанкционированные транзакции можно будет оспорить. Но придется изрядно попотеть: банк будет упорно настаивать на том, что покупки были совершены именно вами, и переубедить его будет стоить немалых сил.

Вариант попроще — пропажа одной лишь трубки. В этом случае злоумышленнику будет сложнее добраться до ваших денег, но не составит труда получить доступ к личным данным в разнообразных интернет-сервисах. Сделать это несложно: восстановление пароля к некоторым сайтам возможно при наличии одного только телефона, на который придет эсэмэска с подтверждающим кодом.

Самые же ленивые негодяи, разжившиеся вашим телефоном или самой SIM-картой, смогут обеспечить себе как минимум небольшой бонус в виде добровольных пожертвований от фигурантов вашего списка контактов. Сообщения вида «Привет, срочно кинь 200 рублей на телефон, потом все объясню» собирают неплохие урожаи, даже если просьба приходит с неизвестных номеров. Что уж говорить, если о помощи просит знакомый человек из записной книжки.

Впрочем, для того, чтобы позволить мошенникам поживиться за ваш счет, необязательно расставаться с телефоном навсегда. Достаточно дать им шанс позаимствовать карточку лишь на время. Даже нескольких минут достаточно для того, чтобы, перехватив SMS с одноразовым паролем, преступники смогли провести транзакцию через интернет-банк или разослать от чужого имени сообщения со ссылкой, за которой скрывается вредоносная программа.

Пять уроков, которые стоит извлечь из взлома кредитной карты: http://t.co/I3SUisoZgR Рекомендуется всем, кто пользуется «пластиком».

Если после этого смартфон вместе с SIM-карточкой вернется к вам в руки, есть немалый шанс вообще не заметить, что произошло нечто неприятное. Таким образом, даже временная потеря безобидной карточки может стоить ее владельцу денег на банковском счете и других, более мелких, но все же ощутимых неприятностей.

Защититься же от всех этих проблем невероятно просто: достаточно включить в телефоне запрос PIN-кода SIM-карты и сделать этот PIN достаточно сложным (всякие стандартные штуки вроде 0000 или 1234 — плохая идея). В этом случае воспользоваться вашим номером не смогут ни при помощи вашего устройства, ни при перестановке «симки» в другой аппарат.

Simjacker: взлом телефона через симку

За телефоном можно шпионить через симку. Рассказываем, как и почему.

Несколько лет назад мы рассказывали о том, как через сотовые сети можно установить слежку за пользователем, даже если он предпочитает кнопочный телефон смартфону. Чтобы этот метод сработал, злоумышленнику нужна лицензия оператора связи и специальное оборудование.

Недавно специалисты компании AdaptiveMobile Security обнаружили атаки на мобильные телефоны, которые можно проводить при помощи обычного компьютера и копеечного USB-модема. Кампанию назвали Simjacker: шпионы воспользовались уязвимостью… SIM-карт. Рассказываем, что это за уязвимость такая и чем она опасна.

Все дело в S@T Browser

На большинстве современных SIM-карт, выпущенных с начала 2000-х годов, в том числе eSIM, есть меню оператора. Его можно найти в меню кнопочного телефона или среди приложений на смартфоне, где оно называется, например, «Инструменты SIM-карты», SIM-Media или MegafonPRO и обозначено иконкой в виде чипа. Оно обычно состоит из нескольких пунктов, таких как «Баланс», «Техподдержка», «Погода» или «Гороскоп». Это меню позволяет запрашивать остаток на счете, менять тариф, подключать различные сервисы и так далее.

Это меню по сути — приложение, точнее, несколько приложений с общим названием STK (SIM Toolkit). Только работают эти программы не на самом телефоне, а на SIM-карте, хотя и отображаются среди программ устройства. Да, ваша симка — это очень-очень маленький компьютер, с собственной операционной системой и программами. STK реагирует на команды извне, например на нажатие кнопок в меню оператора, и заставляет телефон выполнять те или иные действия — скажем, отправлять SMS-сообщения или USSD-команды.

Одно из приложений, входящих в набор STK, называется S@T Browser. Оно предназначено для просмотра веб-страниц определенного формата и сайтов, расположенных во внутренней сети оператора. К примеру, с помощью S@T Browser можно получать информацию об остатке на счете.

Это приложение не обновлялось с 2009 года: в современных устройствах его функции выполняют другие программы. Тем не менее, S@T Browser по-прежнему активно используется. Исследователи не называют конкретные регионы и мобильных операторов, продающих симки, на которых установлено это приложение, но утверждают, что оно в ходу как минимум в 30 странах, чье суммарное население превышает миллиард человек. В S@T Browser и обнаружилась уязвимость: с его помощью можно взломать SIM-карту и убедить ее выполнить полученные в SMS команды, не предупреждая об этом пользователя.

Как происходит атака Simjacker

Атака начинается с SMS-сообщения, содержащего набор инструкций для симки. Следуя этим инструкциям, она запрашивает у мобильного телефона его серийный номер и идентификатор базовой станции (Cell ID), в зоне действия которой находится абонент, а затем отправляет SMS с этой информацией на номер злоумышленника.

В дальнейшем тот может по Cell ID определить местоположение абонента с относительно небольшой погрешностью в несколько сотен метров: координаты базовых станций доступны в Интернете. На них, в частности, полагаются сервисы для определения местоположения без спутников, например в помещении или при отключенном GPS.

Все манипуляции со взломанной симкой происходят незаметно для пользователя: сообщения с командами и данными о местоположении устройства не отображаются ни во «Входящих», ни в «Отправленных» SMS. Так что жертвы атак Simjacker, скорее всего, даже не знают о том, что за ними следят.

Кого затронули атаки Simjacker

По данным AdaptiveMobile Security, шпионы отслеживают местоположение граждан нескольких стран. При этом в одной из них ежедневно «пробивается» 100–150 номеров. Почти на половину телефонов запросы отправляются не чаще раза в неделю, однако есть отдельные жертвы, за перемещениями которых следят довольно пристально — эксперты заметили, что некоторым адресатам отправляют несколько сотен вредоносных SMS в неделю.

Другие потенциальные атаки типа Simjacker

Исследователи отмечают, что злоумышленники использовали далеко не все возможности SIM-карт с S@T Browser. Так, с помощью SMS с командами можно заставить телефон звонить и отправлять сообщения с произвольным текстом на произвольные номера, открывать ссылки в браузере и даже отключать SIM-карту, оставляя жертву без связи.

Потенциальных сценариев атак с использованием уязвимости очень много: преступники могут переводить деньги при помощи SMS на номер банка, звонить на платные короткие номера, открывать фишинговые страницы в браузере или скачивать трояны.

Главная опасность уязвимости в том, что она не зависит от устройства, в которое вставлена SIM-карта: набор команд STK стандартизован и поддерживается любым телефоном и даже IoT-устройствами с SIM. Некоторые гаджеты для ряда операций вроде совершения вызова запрашивают подтверждение у пользователя, но многие не делают и этого.

Можно ли защититься от атаки Simjacker?

К сожалению, защититься от атаки на симку пользователь самостоятельно не может. Позаботиться о безопасности своих клиентов должны мобильные операторы. В частности, им стоит отказаться от использования устаревших приложений для SIM-меню, а также блокировать SMS-сообщения, содержащие набор команд.

Есть, однако, и хорошая новость: хотя атака не требует дорогого оборудования, для ее реализации необходимы довольно глубокие познания в технике и специальные навыки. А это значит, что этот метод будет уделом немногих продвинутых взломщиков.

Кроме того, исследователи сообщили об уязвимости разработчику S@T Browser — компании SIMalliance. В ответ она выпустила рекомендации по безопасности для операторов, использующих приложение. Известили об атаках Simjacker и Ассоциацию GSM — международную организацию, представляющую интересы мобильных операторов. Так что можно надеяться, что в ближайшее время компании примут необходимые меры для защиты абонентов.

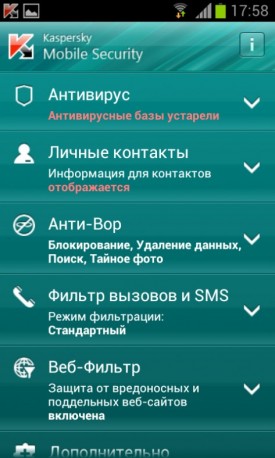

Обзор Kaspersky Mobile Security для Android

Kaspersky Mobile Security позиционируется как приложение для защиты вашего мобильного устройства от вредоносного программного обеспечения. Данное решение имеет ряд дополнительных функций, которые могут стать интересными даже для пользователей, скептически относящихся к антивирусам и фаерволам на смартфонах. Что это за функции и как работает Kaspersky Mobile Security версии 9.10.129, проверим непосредственно на деле.

Отметим, что если на устройстве выбран украинский язык, то по умолчанию интерфейс меню приложения будет на английском языке. Пожалуй, было бы лучше перед установкой предложить пользователю самому решить, какой язык будет более приемлем для него. Чтобы перейти на русский интерфейс, нужно изменить язык самого устройства на русский.

Естественно мы запросили получение этих данных. На указанный имейл пришли реальные координаты.

А вот сделанный вечером запрос на “Тайное фото” не был очень информативным. Картинка была сделана фронтальной камерой и была слишком темной. Повторив запрос утром, пришло фото, по которому можно четко определить внешность человека.

Что ни говорите, а польза от такого функционала есть. Вдобавок можно удаленно заблокировать свое устройство и очистить информацию на нем, если вернуть девайс не представляется возможным. С другой стороны, установив такой софт на смартфон ребенка, можно контролировать его местоположение. Для параноиков и недоверчивых мужей/жен/влюбленных от установки Kaspersky Mobile Security будут свои преимущества, но это уже крайности. Тем более, программа не скрытая и видна в общем списке установленного ПО.

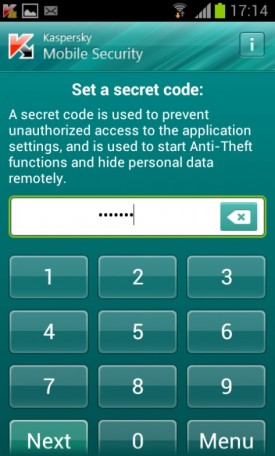

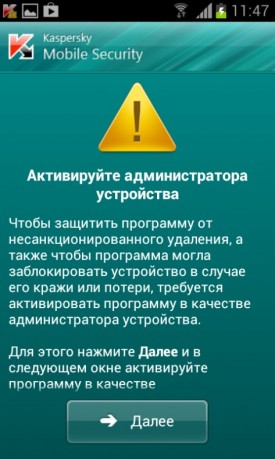

Теперь перейдем непосредственно к функционалу приложения. Для входа в программу нужно вводить секретный код, его вы выбираете перед установкой, и он определяет вас как администратора устройства (это позволит избежать несанкционированного удаления). Все основные пункты меню отображены в главном окне и четко описывают свое предназначение.

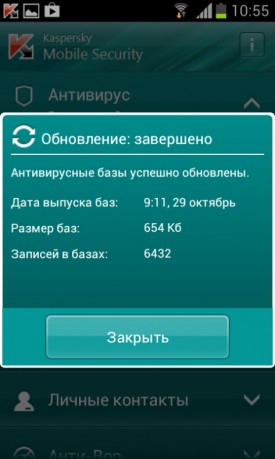

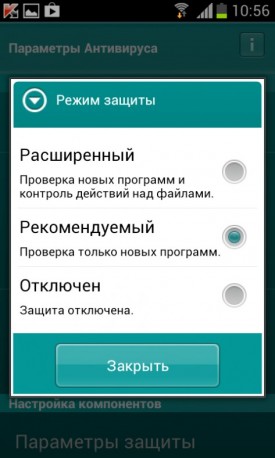

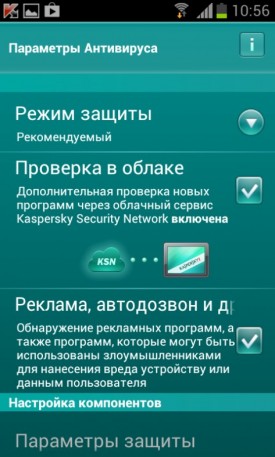

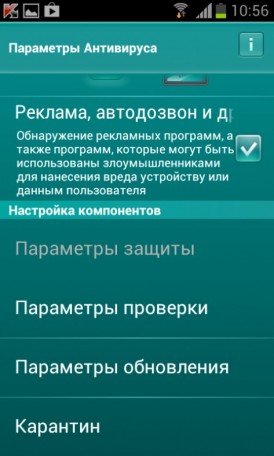

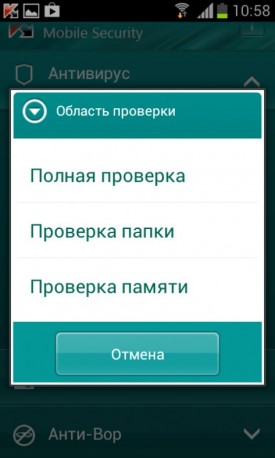

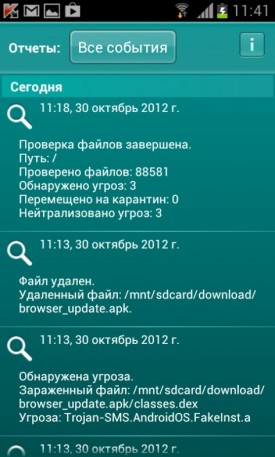

Антивирус

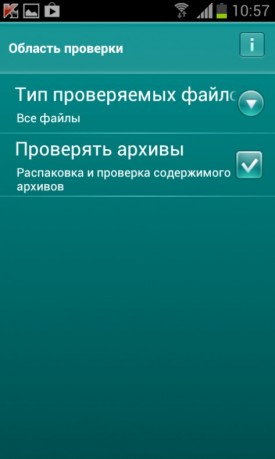

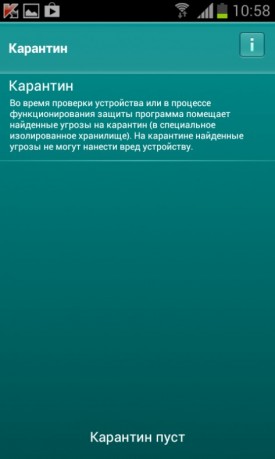

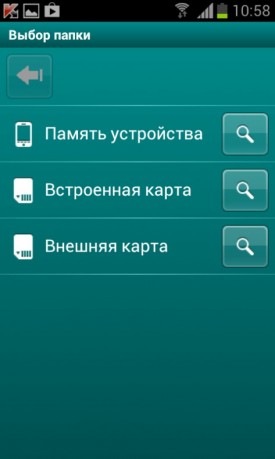

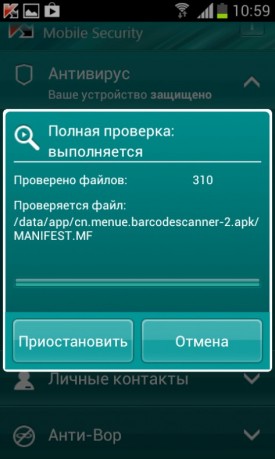

Для нашего Samsung Galaxy SII мы выбрали полную проверку. Как-никак устройством пользовались больше года, а про антивирус даже не задумывались. Отметим, что смартфон у нас не взломан, а все приложения устанавливали только через Google Play.

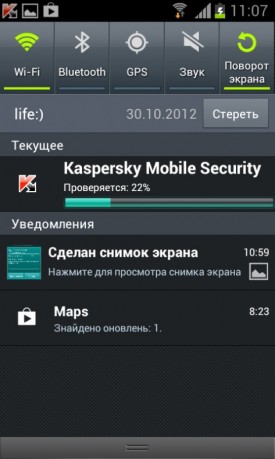

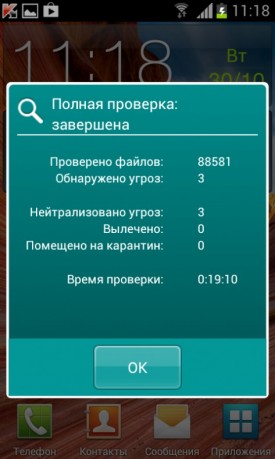

Проверка оперативной памяти, 8 Гб встроенной и 8 Гб памяти на карте, заняла

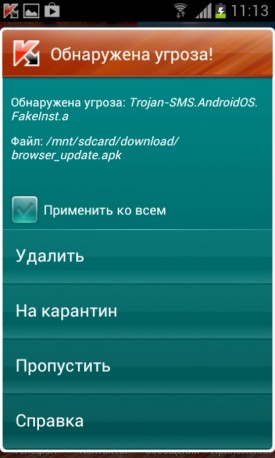

19 минут и выдала результат в 3 пойманных трояна (Trojan-SMS.AndroidOS.FakeInst.a, Trojan-SMS.AndroidOS.FakeInst.da и Trojan-SMS.J2ME.OpFake.ha). Как оказалось, подхватили мы их через браузер и все они предназначены для несанкционированной отправки SMS-сообщений. Теперь немного прояснилось, куда иногда могли списываться небольшие суммы со счета нашего мобильного оператора.

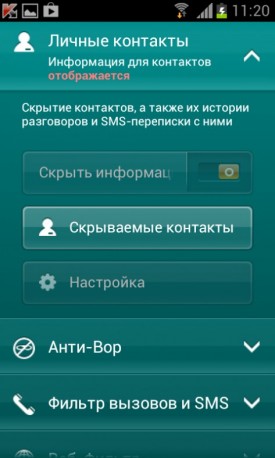

Личные контакты

Данный раздел программы позволяет скрыть нужные контакты, а также историю переписки с ними по SMS. В общем, еще один полезный функционал для скрытных личностей.

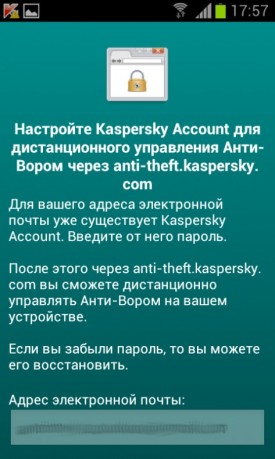

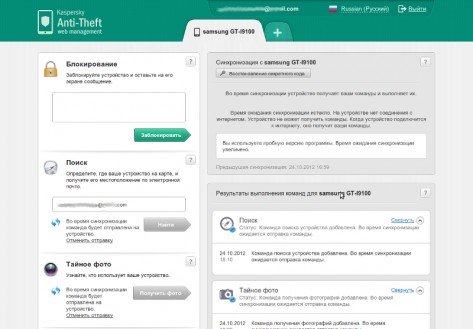

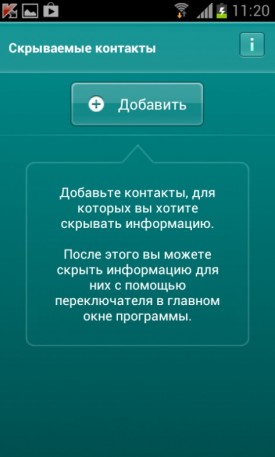

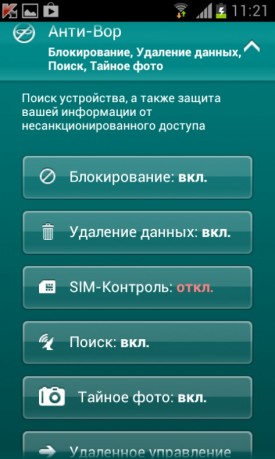

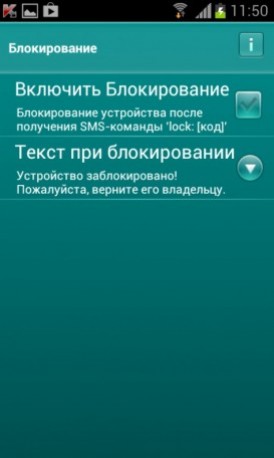

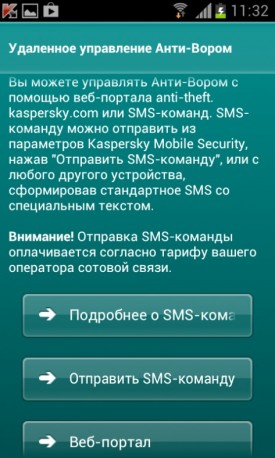

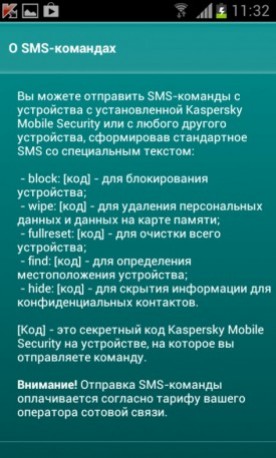

Анти-вор

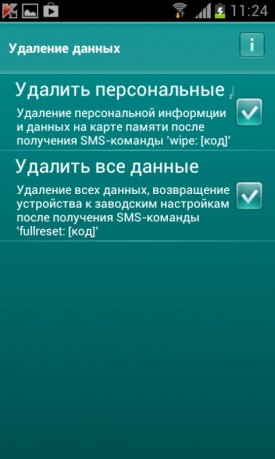

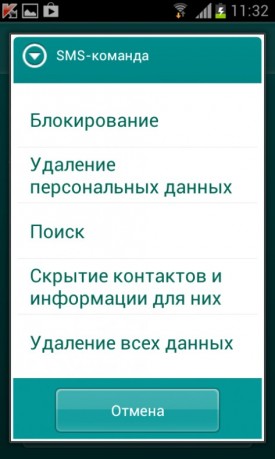

Раздел включает в себя такие функции как настройка блокировки устройства по SMS. Текст, который нужно прислать на свой смартфон для ограничения его функционала, имеет вид “block:[ваш код]”. Тут же можно указать сообщение, которое выведется тому, кто взял ваше устройство. Удаление данных на смартфоне также происходит через отправку SMS, но уже с другим кодом (смотрите скрин). Таким путем можно удалить персональные данные, а по необходимости полностью вернуть устройство к заводским настройкам.

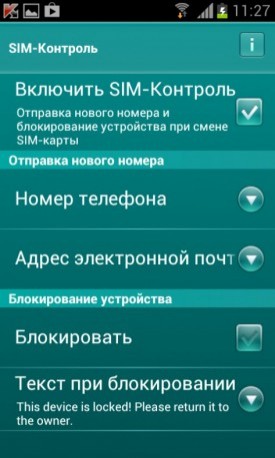

SIM-контроль

Этот пункт меню позволяет настроить отправку вам нового номера и заблокировать устройство при смене в нем сим карты. То, куда отправлять, можно задать в виде номера телефона и E-mail. Дополнительно можно ввести текст, который выведется после блокирования.

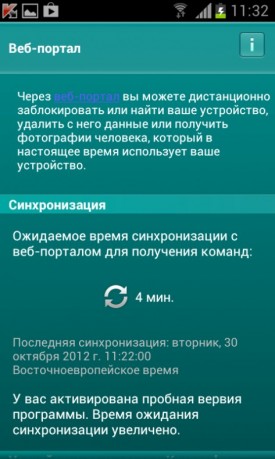

Поиск

В этом пункте меню можно разрешить или заблокировать возможность отправки запросов с web-интерфейса для поиска, получения фотографий и удаленного блокирования. Также можно настроить отправку SMS с запросом определения координат, указав контактный E-mail.

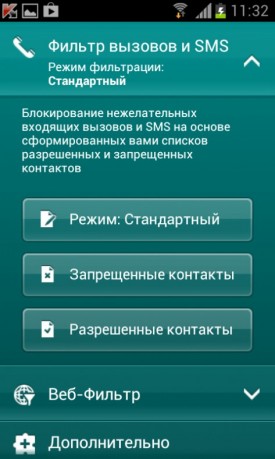

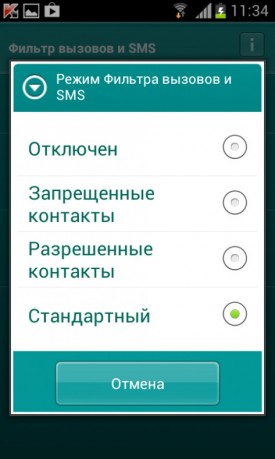

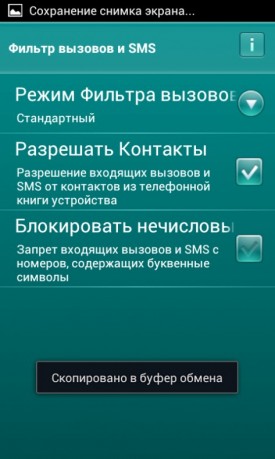

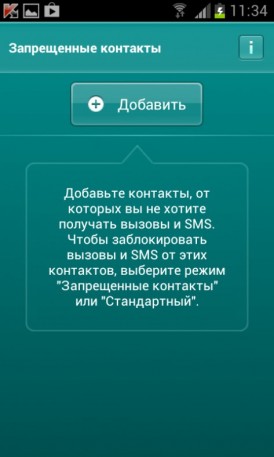

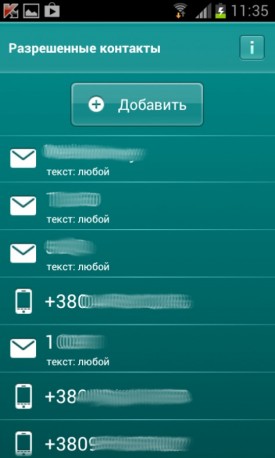

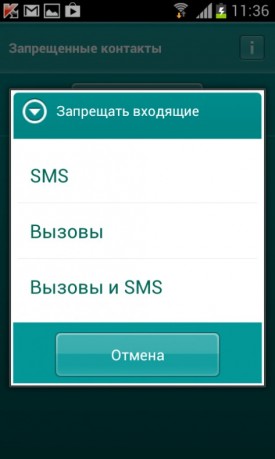

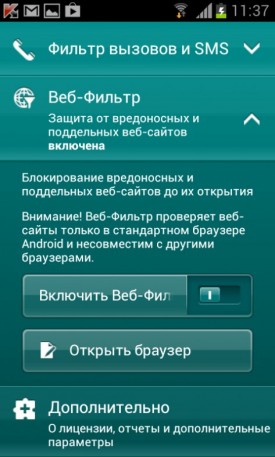

Фильтр вызовов и SMS

Это меню позволяет настроить фильтр (белый и черный список). Он формируется по ходу пользования устройством. Первый раз, получая текстовое сообщение или звонок от нового контакта, программа выдает запрос на выполнение действия с ним. Контакты из адресной книги можно сразу отметить как надежные, а запрещенные, можно заблокировать либо на получение SMS от них, либо на звонок, либо установить полный запрет. Касательно скрытых номеров, то есть возможность заблокировать их полностью.

Веб-фильтр

Раздел предназначен для настроек работы программы в режиме защиты от скачивания вредоносных приложений во время серфинга в сети Интернет. Приложение блокирует ссылки на мошеннические и опасные сайты.

Дополнительно

В этом пункте можно активировать всплывающие уведомления и звуковые оповещения, подсказки в работе с программой. Также есть возможность настроить виджет на главном экране, изменить ваш секретный код и удалить программу. Ну и кроме этого, просмотреть отчеты по ее работе.

Выводы

Что ни говори, а устанавливать себе Kaspersky Mobile Security или нет, решение индивидуальное. На том устройстве, которое участвовало в тесте, мы оставим его. Обеспечивая защиту от вредоносных сайтов и контроль за установкой сторонних приложений, действительно можно уберечь себя от «пропадания» денег с баланса. А ведь кроме этого, мы еще получаем возможность вести черные списки контактов, контролировать и управлять своим смартфоном онлайн и посредством SMS.

Автор: Андрей Лазаускас

Обсуждение новости

Валентин : Какая классная реклама антивируса, «результат в 3 пойманных трояна. Как оказалось, подхватили мы их через браузер» это где вы их словили, дайте мне сылку на вирусные сайты. Просто я никогда не видел вирусов под андроид, покажите где их взять?

ответить08:03 09.11.2012

Женя Для того, чтобы подхватить троян на Андроид, можно порыскать по Интернету и закачать себе пару-вторую apk файл с популярными играми (не через официальный магазин). Большинство этих программ и игр будут уже с смс-ными троянами. Сам проверял. На чем по Вашему такие сайты зарабатывают? Там при отправке смс-ки указывается айдишник сайта-распространителя и он получает процент с того, на сколько вас удалось развести!

+1 ответить17:22 19.11.2012

Шурик : ну не знаю, если честно, то мне кажется, что антвирус все же ненужная вещь. В любом случае раз или дважды в год систему переустанавливаю, а антивирус только грузит ее за зря.)

ответить13:51 27.11.2012

Контроль устройств, приложений и динамические белые списки

Какую корпоративную сеть можно считать защищённой? В первую очередь, ту, которая находится под контролем её операторов. Иными словами, системный администратор такой сети знает, где что, когда и почему именно происходит.

Какую корпоративную сеть можно считать защищённой? В первую очередь, ту, которая находится под контролем её операторов. Иными словами, системный администратор такой сети знает, где что, когда и почему именно происходит. И на случай нештатных ситуаций имеет готовый арсенал инструментов — автоматических, в первую очередь, для того, чтобы избежать инцидентов или, в случае необходимости, минимизировать последствия.

Причин для возникновения таких ситуаций может быть очень много. Вредоносный софт — лишь одна из них, и необязательно самая опасная. По крайней мере, что такое вирусы и трояны, большинство рядовых пользователей сегодня знают и о том, как от них обороняться, имеют представление. Однако у владельцев бизнеса и системных администраторов бывает немало и других причин для головной боли.

Из недавнего исследования, проведённого компанией IT Governance, следует, что 54% компаний считают главной угрозой для IT-безопасности собственных работников. Эта цифра, в общем-то, говорит о многом: даже если оставить в стороне непростой вопрос взаимного доверия руководителей и работников, остаётся проблема обучения персонала основам IT-безопасности, поскольку с компьютерами работают практически все.

Соответственно, у всех — в идеале — должно быть представление о возможных угрозах. Но до «идеала», как показывают цифры из вышеприведённого исследования, ещё очень далеко. В том же исследовании, кстати, указывается, что лишь в 30% компаний знание основ IT-безопасности является обязательным условием для того, чтобы войти в правление.

Как бы там ни было, обеспечение полного контроля над происходящим в корпоративной сети — обязанность системного администратора… И задача, выполнимость которой «в ручном режиме» находится в обратной зависимости от масштабов вверенной инфраструктуры.

Соответственно, возникает необходимость в автоматических средствах обеспечения такого контроля. В Kaspersky Endpoint Security для бизнеса для этого реализован целый ряд инструментов — контроль программ, динамические белые списки, контроль устройств и контроль доступа в интернет.

Функция «Контроль программ» (Application Control) позволяет отслеживать, какие программы функционируют в корпоративных системах в любой момент времени, на каких ПК и под какими учетными записями. Эта функция также выводит информацию о том, как давно используется та или иная программа.

Для выполнения рабочих задач сотрудникам компании, как правило, достаточно использовать определенный набор программ. Возможность ограничить состав используемого ПО только теми приложениями, которые определит администратор, и заблокировать остальные нежелательные программы (неавторизованное, нелегитимное и нецелевое ПО), — чрезвычайно важная опция для корпоративной сети, не говоря уже об управляющих центрах, промышленных объектах, финансовых организациях, военных предприятиях и устройствах специализированного назначения (например, банкоматы и различного рода терминалы).

Необходимо отметить, что контроль над запуском и исполнением приложений позволяет также блокировать атаки извне на уязвимые приложения. Хакеры часто используют целые комплекты различных вредоносных программ, нацеленные на уязвимости в популярных программных пакетах, таких как Adobe Flash Player, Oracle Java и др. Эти программы практически вездесущи.

Функция контроля программ позволяет заблокировать любые несанкционированные действия любого приложения, в том числе самого что ни на есть легитимного.

Подробнее о принципах работы функции можно прочитать здесь.

Динамические белые списки (Dynamic Whitelisting)

Существуют два базовых подхода к информационной безопасности. Первый, более традиционный, предполагает, что в информационных системах по умолчанию допускается запуск любых приложений, если они уже не внесены в «чёрные списки» — списки вредоносного ПО. Второй подход предполагает, что разрешён запуск лишь тех приложений, которые загодя внесены в «белые списки» или базы доверенных программ, а всё остальное по умолчанию блокируется. То есть, опять-таки, внутри корпоративной сети допускается исполнение лишь установленного списка программного обеспечения: подход «запрещено всё, что не разрешено» (Default Deny), позволяет блокировать запуск любого ПО, которое не фигурирует в базе «чистого» ПО.

Решение «Лаборатории Касперского» и разрабатывалось с тем, чтобы максимально упростить внедрение «белых списков» и облегчить жизнь айтишникам: системы наших клиентов получают обновления белых списков с помощью облачной сети Kaspersky Security Network.

«Лаборатория Касперского» – это единственная компания с собственным подразделением, занимающимся составлением белых списков.

Контроль устройств (Device control)

Пользователи могут подключать различные устройства к корпоративным системам — от флэш-накопителей до мобильных устройств, и для обеспечения безопасности необходимо контролировать этот процесс, поскольку это потенциальный вектор утечки важных данных и проникновения вредоносного софта в корпоративную сеть.

Контролировать доступ устройств можно в зависимости от способа подключения, типа или заводского номера устройства; кроме того, есть возможность устанавливать расписание применения таких мер. Например, вы можете разрешить пользователям подключать съемные устройства только в рабочие часы.

Наконец, последнее по очерёдности, но не по важности, — это функция Контроль доступа в интернет (Web control).

Средства веб-контроля «Лаборатории Касперского» позволяют контролировать активность сотрудников в интернете и осуществлять фильтрацию веб-ресурсов в соответствии с принятой внутри компании политикой. Можно разрешать, блокировать, ограничивать или просто отслеживать доступ пользователей к конкретным веб-сайтам или категориям, включая социальные сети, сайты онлайновых игр и, что ещё более важно, сайты с вредоносной начинкой, на которые любому сотруднику достаточно зайти один раз, чтобы проблемы появились у всей компании.

Запретительные меры, безусловно, едва ли будут пользоваться особой популярностью у работников компании, но здесь уже встаёт вопрос расстановки приоритетов.