скзи скад сигнатура что это

Электронная подпись и криптопровайдеры

Система разграничения доступа к информации должна содержать четыре функциональных блока:

Если за идентификацию и аутентификацию отвечает механизм проверки пароля и его хранение, диспетчер доступа отвечает за ролевую модель доступа, то криптографическое преобразование является одним из самых сложных функционалов системы. За криптографическое преобразование отвечает электронная подпись (открытый и закрытый ключ), хэш функция.

Электронная подпись (ЭП) — это программно-криптографическое средство. Оно обеспечивает проверку целостности документов, устанавливает лицо, которые его отправило, проверяет целостность.

Электронную подпись в праве использовать физическое и юридическое лицо, в качестве аналога собственноручной подписи. У документа, подписанного электронной подписью, возникает юридическая сила.

Электронным документом может быть финансовый документ, который был создан при помощи программы и хранится на съемном/магнитном диске.

Средствами цифровой подписи являются средства, которые обеспечивают следующие функции:

Электронные подписи разделяются федеральным законом «Об электронной подписи» от 06.04.2011 N 63-ФЗ [17]:

В основе выпуска электронной подписи лежит открытый ключ. На основе него генерируется открытый сертификат пользователя, данный сертификат содержит пользовательские данные, открытый ключ и электронную подпись. Генерация таких сертификатов возможна только с помощью удостоверяющего центра, который имеет ключ шифрования и является доверенным для сертификата пользователя.

Все сертификаты основаны на доверии к удостоверяющим центра верхнего уровня. Самым высоким уровнем является федеральный, который находится под управлением федеральных органов (в России такой федеральный орган — Минкомсвязь). Вся система иерархии сертификатов образует инфраструктуру открытых ключей. Как уже было сказано выше, при такой процедуре требуется проверка не только удостоверяющего центра, выдавшего сертификат, но и всех вышестоящих центров.

В России инфраструктура открытых ключей доступна всем желающим. Изначально она была создана агентством Росинформтехнологии на базе Общероссийского государственного информационного центра (ОГИЦ). Однако сейчас федеральный удостоверяющий центр передан в ведение «Ростелекома». Этот телекоммуникационный оператор активно предлагает развивать различные проекты с использованием инфраструктуры открытых ключей.

Электронная подпись в электронном документе равнозначна собственноручной подписи на бумажном документе при следующих условиях:

У каждого ключа электронной подписи существует UID, который определяет область применения электронной подписи.

Расширенная область действия ключа для финансовых документов ЦБ РФ имеет следующие значения:

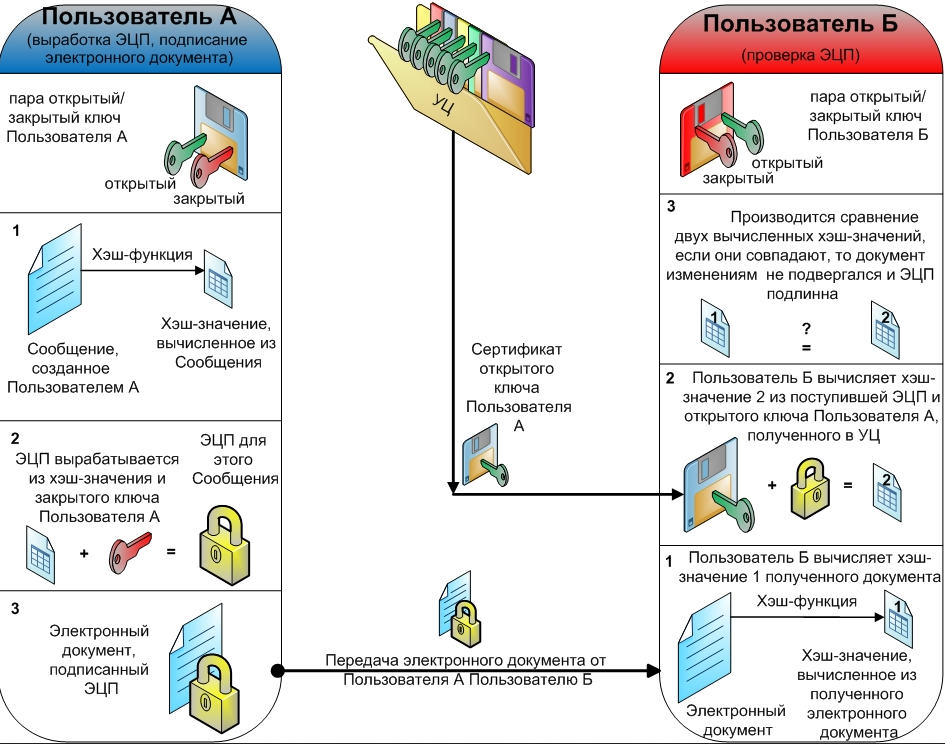

Процесс создания цифровой подписи состоит из следующих шагов:

Пример подписания и проверки ЭП между двумя пользователями продемонстрировано на рисунке.

Федеральный закон «Об электронной подписи» от 06.04.2011 N 63-ФЗ регулирует отношения в гражданско-правовых области, оказании государственных и муниципальных услуг, исполнении государственных и муниципальных функций, при совершении иных юридически значимых действий, в том числе в случаях, установленных другими федеральными законами.

Обязанность по изготовлению, выдачи, ведения реестра выданных и аннулированных сертификатом наделяются удостоверяющие центры, которые согласно федеральному закону проходят добровольную аккредитацию сроком на 5 лет.

Дополнительно к этому применяются следующие ограничения:

В работе рассматриваются аккредитованные средства криптографической защиты информации: программно-аппаратный комплекс «Валидата УЦ», СКАД Сигнатура, Крипто Про CSP.

Представляет собой комплекс программных средств:

На основе Web-сервера разработана система «Транзит» (система защищённого обмена электронными документами на основе квалифицированной электронной подписи), в нее так же водит криптографическое ядро СКЗИ «Валидата CSP».

Для защиты электронной почты разработаны средстава семейства «Курьер», которые используют СКЗИ «Валидата CSP» и входят в АПК «Валидата Клиент».

АПК «Валидата Клиент» на основе файлового обмена :

Криптографические алгоритмы АПК «Валидата Клиент» представлены в таблице

| Электронная подпись | ГОСТ Р 34.10-2012, ГОСТ Р 34.10-2001 |

| Хэш-функции | ГОСТ Р 34.11-2012, ГОСТ Р 34.11-94 |

| Шифрование | ГОСТ 28147-89 |

«СКАД Сигнатура» разработана компанией ООО «Валидата» по заказу Банка России и предназначенное для защиты информации в платежной системе Банка России. Данного СКЗИ распространяется Банком России только среди участников его платежной системы. К отличительным особенностям данного СКЗИ можно отнести:

Криптографические ключи, используемые для взаимодействия с платежной системой Банка России, бывают трех видов: только шифрование; шифрование и подписание; шифрование, подписание и наложение транспортной подписи;

Криптографические алгоритмы СКАД Сигнатура представлены в таблице 2.6.

Таблица 2.6 — Криптографические алгоритмы СКАД Синатура

| Электронная подпись | ГОСТ Р 34.10-2012, ГОСТ Р 34.10-2001 |

| Хэш-функции | ГОСТ Р 34.11-2012, ГОСТ Р 34.11-94 |

| Шифрование | ГОСТ Р 34.12-2015 |

Для обмена финансовых сообщений с ЦБ РФ будет использоваться ЭП по алгоритму ГОСТ Р 34.10-2012 и хэш-функция ГОСТ Р 34.11-2012.

Компания КриптоПро создана в 2000 году и в настоящее время занимает лидирующее положение по распространению средств криптографической защиты информации и электронной цифровой подписи. Основное направление деятельности компании — разработка средств криптографической защиты информации и развитие Инфраструктуры Открытых Ключей (Public Key Infrastructure) на основе использования международных рекомендаций и российских криптографических алгоритмов.Продукты компании распространяют более 850 юридических лиц на основании дилерских договоров. Компания выдала более 4 000 000 лицензий на использование СКЗИ КриптоПро CSP и свыше 800 лицензий на использование удостоверяющего центра КриптоПро УЦ, которые применяются различными государственными и коммерческими организациями в системах электронного документооборота, а также востребованы при построении глобальных общегосударственных информационных систем.

КриптоПро CSP 5.0 разработан компанией КриптоПро. Кроме КриптоПро CSP 5.0 у компании еще есть решение КриптоПро ФКН CSP/Рутокен CSP (не извлекаемые ключи на токенах с защищенным обменом сообщениями) и облачная версия — КриптоПро DSS (ключи в облаке) [19].

КриптоПро CSP 5.0 одна из последних разработок компании, в ней поддерживается широкий список платформ, алгоритмов, улучшено быстродействие, удобный пользовательский интерфейс. Работа со всеми ключевыми носителями в связке с КриптоПро DSS и КриптоПро ФКН CSP/Рутокен CSP теперь единообразна. Для переведа разработанных АБС компаний и переход на новую версию КриптоПро не требуется переработка и доработка, API и интерфейс остается единым.

Назначение КриптоПро CSP:

В КриптоПро CSP 5.0 реализованы не только актуальные криптографические алгоритмы, но еще и возможность использования привычных носителей для хранения секретных ключей RSA и ECDSA.

Криптографические алгоритмы КриптоПро CSP 5.0 представлены в таблице.

| Электронная подпись | ГОСТ Р 34.10-2012, ГОСТ Р 34.10-2001, ECDSA, RSA |

| Хэш-функции | ГОСТ Р 34.11-2012, ГОСТ Р 34.11-94, SHA-1, SHA-2 |

| Шифрование | ГОСТ Р 34.12-2015 («Кузнечик» — начиная с 5.0 R2), ГОСТ 28147-89, AES (128/192/256), 3DES, 3DES-112, DES, RC2, RC4 |

Хранение облачных ключей и их использование осуществляется с помощью CryptoAPI, чтобы обеспечивает их доступность не только пользовательскими приложениями, но и приложениями от компании Microsoft.

В КриптоПро CSP 5.0 добавлена поддержка носителей, реализующие протокол SESPAKE, в рамках которого пароль пользователя не передается, что позволяется установить защищенный канал между криптопровайдером и носителем. При использовании подобных носителей полностью решается проблема безопасной работы с неизвлекаемыми ключами.

Многие пользователи КриптоПро хотят работать с не извлекаемыми носителями информации, но не повышать их до уровня функционального ключего носителя, для них специально была добавлена поддержка популярных носителей Рутокен (ЭЦП 2.0, JaCarta-2 ГОСТ и InfoCrypt VPN-Key-TLS). Дополнительно пользователи могут работать с токенами и смарт-картами без криптографических сопроцессоров (Gemalto/SafeNet, Multisoft, NovaCard, Rosan, Alioth, MorphoKST и СмартПарк и тд).

Кроме поддержки ключей на носителях также реализовано хранение ключей в реестре Windows, на жестком диске, флеш-накопителях на различных платформах.

Банк России разъясняет. 672-П

Ответы Банка России на вопросы по 672-П, поступившие от отрасли.

Ответ: Положение № 672-П устанавливает требования к защите информации в платежной системе Банка России и распространяется на участников платежной системы Банка России, являющиеся кредитными организациями (их филиалами), имеющими доступ к услугам по переводу денежных средств с использованием распоряжений в электронном виде, предусмотренный пунктом 3.7 Положения Банка России от 06.07.2017 № 595-П «О платежной системе Банка России», а также операционный центр, платежный клиринговый центр другой платежной системы при предоставлении операционных услуг и услуг платежного клиринга при переводе денежных средств с использованием сервиса быстрых платежей.

Требования Положения 672-П распространяются на объекты информационной инфраструктуры, эксплуатация и использование которых обеспечиваются кредитной организацией при осуществлении переводов денежных средств в соответствии с пунктами 3, 4 Положения 672-П.

Ответ: Контур формирования ЭС – это подсистема (компонент) автоматизированной системы кредитной организации, реализующая формирование исходящего ЭС на основе первичного документа, предназначенного для направления в платежную систему Банка России, его контроль и подписание электронной подписью в соответствии с подпунктом 1.3 пункта 1 приложения к Положению 672-П.

Контур контроля ЭС – это подсистема (компонент) автоматизированной системы кредитной организации, реализующая прием исходящего ЭС из контура формирования, его контроль и подписание электронной подписью в соответствии с подпунктом 1.4 пункта 1 приложения к Положению 672-П.

Техническая реализация указанных подсистем осуществляется кредитной организацией с учетом требований, указанных в подпунктах 1.1 и 1.2 пункта 1 приложения к Положению 672-П.

Ответ: Отчетность по 2831-У в соответствии с требованием, указанном в пункте 18 Положения 672-П направляется в части анализа обеспечения в платежной системе Банка России защиты информации при осуществлении переводов денежных средств кредитной организацией, являющейся участником ССНП и СБП. Об изменениях в отчетности 2831-У будет сообщено дополнительно.

Ответ: Это связано с оптимизацией сроков вступления в силу по требованиям Положения 672-П в части реализации технологических мер защиты информации в платежной системе Банка России. В соответствии с Положением 683-П сроки проведения оценки по ГОСТ установлены для кредитных организаций. Положение № 672-П распространяется на иные субъекты, кроме КО (ОЦ, ПЦ).

Ответ: Оценку соответствия требованиям ГОСТ 57580.1 можно совместить для оптимизации расходов, с учетом покрытия области действия нормативных документов, в рамках которых выполняется оценка.

Ответ: Контроль встраивания СКЗИ для АРМ-КБР-Н осуществляется Банком России. Сертификация АРМ-КБР-Н по требованиям ФСТЭК не планируется.

Ответ: В соответствии с частью 9 статьи 20 Федерального закона № 161-ФЗ правила платежной системы Банка России определяются нормативными актами Банка России. Таким образом, Положение № 672-П является частью правил платежной системы Банка России.

При проведении оценки соответствия участники платежной системы Банка России должны учитывать не только требования Положения № 382-П, но также особенности, определенные пунктом 20 Положения № 672-П, то есть с применением национального стандарта Российской Федерации ГОСТ Р 57580.2-2018 «Безопасность финансовых (банковских) операций. Защита информации финансовых организаций. Методика оценки соответствия», утвержденного приказом Федерального агентства по техническому регулированию и метрологии от 28.03.2018 № 156-ст «Об утверждении национального стандарта» (далее – ГОСТ Р 57580.2-2018).

Участники иных платежных систем проводят оценку соответствия, основываясь на Положении № 382-П.

Вместе с тем необходимо обратить внимание, что кредитные организации независимо от того, участниками какой платежной системы они являются, должны проводить оценку соответствия в соответствии с Положением № 683-П, а именно с учетом ГОСТ Р 57580.2-2018.

Реализация защитных мер в рамках Положения 672-П направлена на защиту информации в платежной системе Банка России. Все требования Положения 382-П входят в состав мер, указанных в ГОСТ 57580.1. Требования по защите информационной инфраструктуры через применение мер ГОСТ 57580.1 планируется реализовать в Положении 382-П.

Примечание от меня: вот тут ЦБ, конечно, постоянно меняет свою позицию 🙁 Еще в сентябре звучала другая позиция по поводу этих МСЭ. Да и практика региональных проверок тоже местами отличается от данного ответа.

Ответ: Требуется уточнение, о каком именно требовании 672-П идет речь. Изменения в 672-П, вступающие в силу с 01.07.2021 в пп. 14.2, 14.3, касаются применения СЗИ, реализующих двухстороннюю аутентификацию и шифрование информации на уровне звена данных или сетевом уровне, прошедших процедуру оценки соответствия требованиям, установленным федеральным органом исполнительной власти в области обеспечения безопасности. Контроль встраивания на уровне звена данных или сетевом уровне производится при установке СЗИ и не зависит от изменений ПО на прикладном уровне.

Информационная безопасность банковских безналичных платежей. Часть 2 — Типовая IT-инфраструктура банка

Comments 41

Под «как обычно» имеете в виду реализацию наложения ЗК и КА во внешнем по отношению к АБС модуле? Ну, так-то да, имеет место, если не хотят обращаться к вендору АБС. Кроилово ведет к попадалову.

А реализация внутри АБС и передача в АРМ КБР-Н уже защищенного файла, ИМХО, больших рисков не несет.

Многие АБС построены на базе СУБД, работающей под ОС *nix семейства. Далеко не факт, что технически будет возможно установить на сервер АБС СКАД Сигнатуру, а с учетом того, что в больших АБС серверов значительно больше 1, то идея установки «СКЗИ на АБС» превращается в сложно реализуемую.

Таким образом в большинстве случаев криптография будет реализовываться внешним отношению к АБС модулем. В данном исследовании мы их называем модуль интеграции АБС-АРМ КБР. То есть то, о чем вы и сказали — «кроилово».

В данном случае незащищенный канал АБС-АРМ КБР, может поменяется на незащищенный канал АБС-модуль интеграции АБС-КБР. Плюс к этому появятся дополнительные угрозы свалянные с еще одним СКЗИ. Если раньше оно было только одно на АРМ КБР, то теперь их будет 2: АРМ КБР-Н и модуль интеграции АБС-АРМ КБР.

Конечно можно сделать все и по уму — защищая канал АБС-модуль интеграции АБС-АРМ-КБР. Все будет зависеть от конкретной реализации.

Многие АБС построены на базе СУБД, работающей под ОС *nix семейства. Далеко не факт, что технически будет возможно установить на сервер АБС СКАД Сигнатуру.

Во-первых, Валидата сказала, что у них есть библиотеки, совместимые по ключам с Сигнатурой и работающие под никсами.

Во-вторых, криптография может выполняться на рабочем месте сотрудника, ответственного за расчеты по платежной системе ЦБ, и, вообще говоря, это хорошее решение, хоть и не единственное.

В-третьих, хотя СУБД и на *nix, сервер приложений, запускающий криптографию, вполне может быть под Windows.

Смотрите, сейчас я вас раскручу на все секреты из вашей следующей статьи 🙂

Плюс к этому появятся дополнительные угрозы связанные с еще одним СКЗИ. Если раньше оно было только одно на АРМ КБР, то теперь их будет 2: АРМ КБР-Н и модуль интеграции АБС-АРМ КБР.

Безопасность платежей на 99% обеспечивается применением шифрования и ЭП.

То и другое может быть вскрыто, как путем похищения закрытых ключей, так и вмешательством в работу в самого СКЗИ.

Соответственно, применение второго СКЗИ, добавляет место откуда могут быть похищены ключи или на которое может быть оказано вредоносное воздействие.

Если оба СКЗИ работают на разных ключах, и оба выполняют и шифрование и ЭП (эшелонированная защита), то подобных проблем не будет.

В случае применения АРМ КБР-Н, такого нет. ЭП подпись выполняется на стороне АБС, а шифрование выполняется на стороне АРМ КБР-Н.

Более чем уверен, что будут банки которые это будут делать на базе одних и тех же ключей.

В случае применения АРМ КБР-Н, такого нет. ЭП подпись выполняется на стороне АБС, а шифрование выполняется на стороне АРМ КБР-Н.

Более чем уверен, что будут банки которые это будут делать на базе одних и тех же ключей.

По-моему, ЦБ при переходе на АРМ КБР-Н будет обязывать использовать раздельные ключи, АРМ КБР-Н уже предварительно проверяет верность ЗК в сообщениях, полученных от АБС.

Я все жду, когда ЦБ потребует использовать или хотя бы реализует callback из АРМ-а в АБС с вопросом — «ты правда посылал такой платеж?». Сами рекомендовали, но ничего не делают.

По Альбому УЭФБС применение ЗК для банков не обязательно, применяют только КА.

По-моему, ЗК на сообщение и шифрование уже сейчас, со старым АРМ, могут быть сделаны на разных ключах. Только пока это по желанию банка.

По-моему, ЦБ при переходе на АРМ КБР-Н будет обязывать использовать раздельные ключи, АРМ КБР-Н уже предварительно проверяет верность ЗК в сообщениях, полученных от АБС.

Пока таких требований не видел.

В общем, платежная система Банка России довольно неплохо защищена, если грамотно применять защитные меры. Другое дело в том, что банки не всегда это делают, и как мне кажется основная причина в том, что до конца не осознают системность проблемы.

Данное исследование и было предпринято, как раз что бы и банки и ЦБ смогли в комплексе увидеть все нюансы безопасности.

Про перенос ответственности вы это здорово подметили.

Сертифицированное криптоядро, например СКАД Сигнатура, это довольно «тяжелое» ПО, которое не может работать с другими криптоядрами и довольно глубоко встраиваться в систему (по крайней мере в ОС Windows). Сейчас нельзя например реализовать сертифицированное шифрование на том, же SQL, или скриптовых языках. Если бы это можно было могли бы появиться довольно элегантные решения, когда бы ЭП осуществлялась прямо SQL сервером, без лишних навесок.

Шифровать на SQL-сервере нельзя с точки зрения «нормативки» и договоров с ЦБ.

Для шифрования должна использоваться только СКАД Сигнатура.

Договор об обмене электронными сообщениями

при переводе денежных средств

в рамках платежной системы Банка России

2.5. Для выполнения условий Договора Стороны применяют средство криптографической защиты информации «Система криптографической авторизации документов «Сигнатура»» (далее СКЗИ СКАД «Сигнатура»).

3.1.2. Заключает договор с Банком, в соответствии с которым получает от Банка:

— ПО для АРМ,

— СКЗИ.

В своих презентациях ЦБ упоминал про сервер «Валидаты», для того, чтобы его использовать нужно пере заключать договор.

Банки не ставят ЗК, идет только простановка КА. ЗК — это технологическая мера, в то время как КА — электронная подпись. См. Альбом УФЭБС и договор с ЦБ.

В своих презентациях ЦБ упоминал про сервер «Валидаты», для того, чтобы его использовать нужно пере заключать договор.

Теоретически. Практически в документе нет информации о ПО, которым была наложена подпись. Если бы не особый OID то и КриптоПро без проблем бы подписывал ГОСТом с ключами «Сигнатуры».

Банки не ставят ЗК, идет только простановка КА. ЗК — это технологическая мера, в то время как КА — электронная подпись.

В комментарии выше я указывал на то, что в договоре явно прописано использование СКАД Сигнатуры.

Действительно в подписанном ЭС нет сведений о том, с помощью какого СКЗИ оно подписано и соответственно теоретически можно использовать любое другие средства подписи, хоть даже написать самому.

Наказание за несоблюдение всегда интересная тема для дискуссии.

Приведу свои аргументы за то, что использование стороннего СКЗИ может послужить поводом к расторжению договора и отзыву лицензии.

Договор об обмене электронными сообщениями

при переводе денежных средств

в рамках платежной системы Банка России

1. Предмет договора

1.1. Договор определяет… а также требования к защите информации в платежной системе Банка России.

2. Общие положения

2.5. Для выполнения условий Договора Стороны применяют средство криптографической защиты информации «Система криптографической авторизации документов «Сигнатура»» (далее СКЗИ СКАД «Сигнатура»).

Для защиты ЭС от доступа к ним посторонних лиц при передаче по незащищенным каналам связи применяется шифрование.

Порядок управления ключами КА (ЭП) и ключами шифрования, применяемыми при обмене ЭС при переводе денежных средств в рамках платежной системы Банка России, определяется в Приложении 6 к настоящему Договору.

Порядок обеспечения информационной безопасности при использовании СКЗИ определяется в Приложении 7 к настоящему Договору.

3. Условия участия в обмене ЭС, приостановления

И прекращения участия в обмене ЭС

3.1. Клиент для участия в обмене ЭС выполняет следующие действия.

3.1.5. Выполняет требования к защите информации в платежной системе Банка России для клиентов Банка России, в том числе требования к защите информации при обмене ЭС, приведенные в приложении 1 к настоящему Договору.

3.5. Клиент до начала обмена ЭС представляет акт о готовности к обмену электронными сообщениями с Банком России при переводе денежных средств в рамках платежной системы Банка России по форме, приведенной в Приложении 3 к настоящему Договору.

5.2. Клиент обязан:

5.2.7. Использовать актуальные версии ПО для АРМ, СКЗИ, нормативно-справочной информации.

9. Срок действия договора, порядок его изменения и расторжения

9.5.4. При нарушении Клиентом требований к обмену ЭС и обеспечению безопасности при обмене ЭС, предусмотренных законодательством Российской Федерации, и условий Договора.

Приложение 3 к договору (Акт готовности)

4. Все АРМ паспортизованы. Значения результатов вычисления хэш-функции исполняемых модулей (контрольных сумм) программного обеспечения (далее — ПО) СКАД «Сигнатура», утвержденные руководителем и заверенные печатью организации, зафиксированы в Приложении к настоящему Акту. Указанное Приложение является неотъемлемой частью Акта.

Приложение 6 к договору (Порядок управления ключами)

1. Общие положения.

1.2. В ходе функционирования Клиентом должны формироваться и храниться в бумажном виде следующие документы СКАД «Сигнатура»:…

2.2. Основными функциями Клиента являются следующие:

— ответственное хранение хэш-функций ПО СКАД «Сигнатура»;

Приложение 7 — Порядок обеспечения информационной безопасности при использовании СКЗИ

1. Установка и настройка СКЗИ на АРМ выполняются с учетом требований, изложенных в эксплуатационной документации на СКЗИ, в присутствии АИБ, назначаемого Клиентом. При каждом запуске АРМ должен быть обеспечен контроль целостности установленного программного обеспечения СКЗИ.

Положение Банка России от 24 августа 2016 г. № 552-П “О требованиях к защите информации в платежной системе Банка России”

2.4. Участники должны обеспечивать выполнение требований эксплуатационной документации на системы защиты информации от несанкционированного доступа (далее — СЗИ от НСД), СКЗИ, средства защиты от воздействий вредоносного кода (далее — СЗ от ВВК), применяемые на участке ПС БР, в течение всего срока их эксплуатации, в том числе при установке и настройке, а также обеспечить восстановление указанных технических средств защиты информации в случаях сбоев и (или) отказов в их работе.

Итого по расторжению договора:

1. Согласно договору СКЗИ — СКАД Сигнатура

2. Согласно Приложению 3 — Расчет хэш-сумм идет для СКАД Сигнатура

4. Согласно Приложению 6 — Банк оформляет сертификаты ключей для СКАД Сигнатура

3. Согласно Приложению 7 — СКЗИ должно устанавливать в соответствии с документацией на СКАД Сигнатуру

Таким образом, считаю что использование другого СКЗИ может быть основанием для Расторжения договора по пункту 9.5.4. или на основании п. 2.1. ст. 450 ГК РФ

Итого по отзыву лицензии:

Использование другого СКЗИ, вместо СКАД Сигнатуры будет нарушением п.2.4 552-П, в котором закреплено что банк должен соблюдать техническую документацию на СКЗИ, а в качестве СКЗИ договором закреплена СКАД Сигнатура.

Нарушение нормативных документов ЦБ, согласно п.6 ст. 20 Закона о банках и банковской деятельности может являться основанием для отзыва лицензии.