Р2р трафик tele2 что это

P2p Трафик Теле2 Что Это Такое

Сеть доверия — это ключевой элемент p2p-социальной сети, ибо только ветки доверия могут нормализовать потоки информации и отделить деструктивные узлы от конструктивных, деструктивных личностей от конструктивных.

P2p Трафик Теле2 Что Это Такое

Данные пики вы сможете увидеть на любом оборудовании которое анализируют сетевую нагрузку на канал.

P2P — Следующий этап развития информационных систем

К глубине, на которой находится оценка, можно еще приумножить весовой коэффициент, зависящий от личности, которому принадлежит ключ, на котором проставлена оценка. Разумеется этот коэффициент вычисляется на базе рейтинга в вашей системе доверия. Никаких лишних серверов в сети

Минуточку внимания

Редакторский дайджест Очевидно, что в дальнейшем развитие технологий позволит осуществлять полеты в далекий космос и длительное нахождение человека на других планетах. Услуга функционирует на территории РФ, кроме Крыма и г. Севастополя.

P2p Трафик Теле2 Что Это Такое

Обращайте внимание, насколько Ваши потребности в связи соответствуют возможностям услуги.

Теле2; – услуга; Делитесь гигабайтами: стоимость и возможности в 2021 году

Примечание 3. Объем пакета интернета, доступный абоненту, уменьшается на то количество гигов, какое он передает другому пользователю. Плюсы и минусы

Зона действия

Доступность и ограничения Примечание 2. Для того, кто получает пакет, есть возможность продлить срок его действия до 30 дн. Услуга доступна за 50 руб. Подключить 3 ГБ трафика возможно при наборе комбинации цифр *155*231#. Выключают ненужный тариф командой *155*230#. Проверяют статус по коду *155*23#. Также для всех этих операций следует воспользоваться личным кабинетом онлайн, приложением из маркета или справочной службой по номеру 611.

P2p Трафик Теле2 Что Это Такое

Подключить дополнительный набор легко и просто с помощью USSD-команды. Это самый удобный способ, для него не требуется подключение к сети. После активации посланного кода поступит смс-сообщение на устройство о подключении нужного пакета.

Продлить трафик на 100, 500 мб, 3 и 5 гб

Предложение прибавляет количество МБ для абонентов с включенными сервисами «Интернет с телефона», «День в сети», «Пакет», «Портфель» и «Чемодан интернета», а также клиентам тарифных планов с присоединенным набором трафика.

Основные условия предоставления

500 МБ на сутки

Добавить интернет трафик на 1 ГБ В связи с тем, что по этому тарифу предоставляют только 500 Мб, то надо проверять остаток мегабайт. Для этого либо контролируют его в приложении, либо в личном кабинете, либо вводят комбинацию *155*17#.

Обнаружение P2P трафика

Универсального решения для обнаружения работающего P2P приложения не существует. На сегодняшний день самые распространенные методы, проверка открытых портов и анализ трафика, не являются лучшими. Разрабатывайте собственные методы, и, может быть, некоторые из них значительно поднимут планку в эффективности обнаружения P2P трафика и идентификации P2P приложений.

С появлением в конце 1999 года Napster’a, P2P приложения быстро обрели популярность в интернет сообществе. Вместе с тем возросло потребление трафика такими приложениями и появилась необходимость в обнаружении пользователей P2P сетей в пределах сетевого трафика компании.

В этой статье автор предлагает новый способ обнаружения P2P пользователей, основанный на анализе поведения трафика, позволяющий определить даже тип используемого P2P приложения.

Стандартные методы

В настоящее время есть два основных способа идентификации пользователей P2P: наличие открытых портов и анализ трафика. Далее следует их краткий обзор.

Анализ открытых портов

Проверка на наличие открытых портов самый простой и распространенный из способов обнаружения использования P2P приложений. Он основывается на том, что большинство P2P приложений работают на заданных по умолчанию портах. Например:

Limewire 6346/6347 TCP/UDP

Morpheus 6346/6347 TCP/UDP

BearShare default 6346 TCP/UDP

Edonkey 4662/TCP

EMule 4662/TCP 4672/UDP

Bittorrent 6881-6889 TCP/UDP

WinMx 6699/TCP 6257/UDP

Для обнаружения P2P пользователей данным способом, нужно анализировать сетевой трафик на наличие соединений, использующих эти порты. Если соответствие обнаружено, это может быть индикатором P2P активности. Анализ открытых портов – практически единственный метод, доступный сетевым администраторам, ни имеющих специального ПО или аппаратных средств (таких как системы обнаружения вторжений) для мониторинга трафика.

Описанный способ очень прост в реализации, но его недостатки очевидны. Большинство P2P приложений позволяют изменять номера портов по умолчанию на любые. Кроме этого, многие современные приложения предпочитают использовать случайные номера портов. Также существует тенденция использования номеров портов известных приложений, таких как 80 порт. Все эти факты снижают эффективность данного способа.

Суть этого способа в мониторинге трафика, проходящего через сеть, на предмет обнаружения определенных сигнатур, специфичных для P2P приложений, в полезной нагрузке пакетов. Многие современные коммерческие и свободно распространяемые решения для обнаружения P2P трафика основаны на этом методе. В их число входят L7-filter, Cisco’s PDML, Juniper’s netscreen-IDP, Alteon Application Switches, сигнатуры основных приложений Microsoft и NetScout. Каждое из этих приложений с помощью регулярных выражений анализирует данные, проходящие через прикладной уровень, пытаясь определить факт использования P2P приложения.

Поведение трафика

Несмотря на то, что полученные данные несколько “сыроваты”, в них все же есть полезная информация, которую можно проверить на соответствие определенным шаблонам. Хорошие результаты может принести анализ UDP сеансов.

Обнаружение P2P пользователей

Автор этой статьи обнаружил уникальные моменты в поведении трафика, характерные для P2P приложений. Данный факт может использоваться для обнаружения хостов, на которых работают P2P приложения. И все, что для этого нужно, это логи сетевого трафика.

Что подразумевается под анализом UDP сеансов и как это может нам помочь? Перед тем как ответить на этот вопрос, давайте рассмотри популярное P2P приложение Napster.

Централизованные, нецентрализованные и смешанные P2P сети

Napster, разработанный Шоном Фенингом, впервые появился в мае 1999 и представлял собой первое поколение P2P сетей. Сетевая структура Napster’а была централизована, что означает, что ее составными частями были два элемента: центральные индексные сервера и пользовательские компьютеры. Центральные сервера принадлежали Napster’у и использовались для обслуживания пользователей. Когда пользователь хотел загрузить музыкальный файл, он посылал запрос на центральный индексный сервер, который в соответствии с запросом производил поиск в своей базе данных и отсылал ответ, содержащий список других пользователей, имеющих желаемые музыкальные файлы. Затем, для загрузки файла, пользователь мог создать прямое соединения с пользователями из полученного списка.

Ахиллесова пята Napster’a – полная зависимость от центрального сервера. Если сервер прекратит работу – сеть разрушится. Это хорошо иллюстрируется действиями звукозаписывающих компаний, вынудивших Napster прекратить свою работу.

Случай с Napster’ом показал уязвимость централизованной структуры и сильно повлиял на дальнейшее развитие P2P приложений. По причинам законности, безопасности, масштабируемости, анонимности и др. все больше и больше современных P2P приложений работают в полностью или частично децентрализованной сетевой структуре или двигаются в этом направлении. Основные P2P сети и протоколы, такие как Edonkey2k, FastTrack, Gnutella, Gnutella2, Overnet, Kad, все использует данную концепцию.

Здесь нужно пояснить, Bittorrent не является универсальной P2P сетью, хотя это популярное P2P приложение. В то время как сетевая структура Bittorrent частично децентрализована, он все еще нуждается в ведомых серверах и методы, описанные в этой статье, не могут использоваться для идентификации пользователей этой программы.

В частично децентрализованной сети все еще присутствуют центральные сервера, но они явно не конкретизированы и не статичны. Вместо этого, некоторые пользователи, обладающие значительными ресурсами (скорость процессора, дисковое пространство, высокоскоростная связь и процессорное время) автоматически принимают на себя функции центрального сервера. Каждый из них обслуживает группу обычных пользователей. Они связаны друг с другом и формируют основу частично децентрализованной сети. По мере появления в сети новых пользователей и ухода старых, компьютеры, исполняющие роль центральных серверов, меняются.

Шаблоны UDP соединения

Большинство современных P2P приложений, использующих децентрализованную структуру, имеют встроенный модуль, выполняющий всю работу по взаимодействию с сервером. В качестве протокола взаимодействия часто используется UDP.

Теперь давайте рассмотрим, как можно идентифицировать популярное P2P приложение Edonkey2000.

Пример UDP трафика Edonkey2000

Ниже показаны выборочные части логов исходящего UDP трафика Edonkey. Фактически, за две минуты мы получили 390 записей. В данном примере адрес отправителя заменен на x, а первая часть адреса получателя на y.

Как мы видим, весь трафик исходит из двух UDP портов: 2587 и 10810 (эти порты были выбраны Edonkey случайным образом и на другом хосте могут отличаться). Целевые адреса разнообразны. Фактически, Edonkey использует один порт для запроса статуса серверов Edonkey, а другой для создания соединений, поисковых запросов и другой работы.

Анализ работы других децентрализованных P2P приложений, таких как BearShare, Skpye, Kazaa, EMule, Limewire, Shareaza, Xolox, MLDonkey, Gnucleus, Sancho и Morpheus показал аналогичные результаты. Все эти приложения действуют одинаково: они используют один или несколько UDP портов для взаимодействия с внешними хостами. В терминах сетевого уровня этот шаблон может быть сформулирован следующим образом:

За период времени x, с одного IP и фиксированного UDP порта отправляются пакеты на y различных IP с фиксированным или случайным портом.

Опыт показывает, что при x равном 5, y равен 3, и на основе этого можно сделать выводы о наличии P2P трафика. Для получения более точного или грубого результата администраторы могут изменять значения x и y.

На практике мы можем сохранять логи сетевой активности соответствующих устройств и использовать базу данных и несложный скрипт для их обработки. Каждую минуту можно проверять, если какой-либо хост с фиксированного порта отправляет некоторое количество UDP пакетов на различные IP адреса, скорее всего это P2P хост.

Автор этой статьи провел тестирование в одном из крупнейших китайских интернет провайдеров. Логи сетевых соединений экспортировались как Netflow-данные и сохранялись в БД MySQL. С помощью небольшого скрипта, обрабатывающего данные, многие хосты были идентифицированы как P2P хосты, и что самое интересное, были обнаружены новые, широко не распространенные, P2P приложения.

Описанный способ кажется неплохим для обнаружения трафика, но что насчет ложных срабатываний? К счастью, такое поведение трафика редко встречается среди других сетевых приложений. Исключением являются игровые сервера и DNS сервера. Эти типы серверов также генерируют трафик, отсылая большое количество UDP пакетов на различные IP адреса. Но администраторы легко могут определить, является ли хост одним из вышеперечисленных серверов, так как в этом случае он не будет отсылать никаких пакетов с портов отличных от своего функционального порта, что в свою очередь не характерно для P2P приложений.

Значимость этого шаблона очевидна: такой подход не требует никакой информации о прикладном уровне, и в то же время весьма эффективен. Данный метод не зависит от базы сигнатур, поэтому с его помощью можно обнаруживать известные и неизвестные на данный момент P2P приложения. Вместе с тем для анализа информации сетевого уровня не требуется практически никакого дополнительно программного или аппаратного обеспечения, а нагрузка на существующее оборудование незначительна.

Минусы такого подхода

В описанном методе есть два минуса. Он может быть использован только для обнаружения P2P приложений, реализующих децентрализованную сетевую структуру (хотя большинство P2P приложений децентрализованы). Второй недостаток – если P2P приложение для взаимодействия с сетью использует протокол TCP, а не UDP, наши попытки его идентифицировать потерпят неудачу.

Идентификация P2P приложений

До этого момента мы пытались обнаружить P2P пользователей на основании логов сетевых соединений. Теперь продвинемся на шаг дальше, попробовав точно идентифицировать используемое хостом P2P приложение, не имея доступа к информации прикладного уровня.

Более тщательно анализируя UDP трафик различных P2P приложений можно обнаружить интересные закономерности. Выше было упомянуто, что P2P приложению с децентрализованной структурой необходимо периодически отправлять большое количество командных пакетов разного типа. Пакеты одного типа часто имеют одинаковый размер. Поэтому, анализируя UDP пакеты, даже при отсутствии информации прикладного уровня, можно точно определить, какое P2P приложение используется.

У большинства P2P приложений не документированы все детали реализации, некоторые поставляются с закрытыми исходными кодами, поэтому структура UDP пакетов большинства UDP приложений может быть нам точно не известна. Автор этой статьи выбрал семь популярных децентрализованных P2P приложений и провел такие наблюдения. Результаты подтвердили гипотезу о том, что все эти приложения для взаимодействия с внешним миром используют пакеты фиксированной длинны.

Edonkey2000

Edonkey2000 использует большое количество 6 байтовых UDP пакетов для запроса ‘server status request’. Этот тип пакетов можно наблюдать в основном во время запуска Edonkey. В дополнение, пакеты, содержащие запрос поиска, почти всегда имеют размер 25 байт.

BearShare

Во время запуска BearShare отсылает 28 байтовые UDP пакеты на несколько целевых адресов. Каждый раз, когда BearShare начинает загрузку файла, происходит отправка большого количества 23 байтовых UDP пакетов хостам-владельцам файла.

Limewire

При старте Limewire отправляет много UDP пакетов, размером в 23 и 35 байт. В начале операции загрузки файла этот P2P клиент отсылает большое количество 23 байтовых UDP пакетов.

Skype

При запуске Skype отправляет много 18 байтовых UDP пакетов.

Kazaa

С началом работы Kazaa отправляет 12 байтовые UDP пакеты на различные хосты.

EMule

Когда вы запустите EMule и начнете соединение с сервером, данное приложение оправит большое количество 6 байтовых UDP пакетов с запросами ‘server status request’ и ‘get server info’. Если вы захотите подключиться к сети Kad, Emule в процессе соединения будет отправлять UDP пакеты, размером 27 и 35 байт.

Shareaza

На протяжении всей работы Shareaza периодически отправляет 19 байтовые UDP пакеты.

Результаты этих простых тестов весьма интересны. Мы может использовать этот метод для идентификации P2P приложения, используемого пользователем. Однако, данная технология все еще находится на начальном этапе развития и многое еще предстоит сделать. Для точного результата требуется подробное изучение каждого приложения.

Также присутствуют другие характеристики, по которым можно производить анализ поведения трафика, например тип переданных данных. Продолжительность соединения также может использоваться для обнаружения P2P трафика, но это добавит дополнительный уровень сложности.

Теперь я оплачиваю свою связь Теле2 за счёт гигабайтов и минут 🥰

Давно являюсь абонентом этой сети (с самого первого появления). На данный момент наверное каждый третий сидит на этом операторе сотовой связи. С начала своего развития Теле2 очень вырасти. Это самая дешевая, но далеко не самая качественная мобильная сеть. За что я люблю эту компанию, так это за дешевый безлимитный интернет и новые фишки в виде переноса неиспользуемых гигов и минут с смс на следующий месяц (при условии внесения ежемесячной платы в срок). Ежемесячно у меня оставался пакет звонков и интернета и со временем накопилась солидная цифра. Раньше я дарила гиги друзьям и пока ещё не догадывалась, что можно заниматься продажей.

Сегодня хотелось бы поделиться с вами, как можно продать излишки минут, смс и гигабайтов и оплатить себе связь на следующий месяц.

⭐️Кто может воспользоваться этой услугой?

Если вы являетесь абонентом Теле2 с подключённым тарифным планом «Везде онлайн» (подключен у меня), «Везде онлайн+», «Премиум» (к сожалению остальные тарифы не подходят), то скачивание приложение и смело переходите в маркет продажи/покупки гигов, минут и смс.

⭐️Сколько Гб, минут и смс можно продать?

Тут все зависит от вашего пакета и сколько у вас остаётся в месяц Гб, минут и смс. Да, продать вы можете только доступный ежемесячный пакет. Все что вы накопили ранее (месяц, два и более назад), может тратиться только вами (либо можно подарить друзьям). Продать, к сожалению, накопленное нельзя (была бы моя воля, я бы и свои подарочные распродала 😁).

На данный момент мой тарифный план подразумевает ежемесячный пакет интернета в 40 Гб, 500 минут и 50 смс.

⭐️Сколько стоит Гб, минута и смс?

В разделе Маркет Теле2 можно посмотреть стоимость одного гига, минуты и смс. Причём, эта стоимость будет прыгать каждый день (почти как курс доллара).

⭐️Как продать?

Вы скачиваете приложение Мой Теле2 и заходите в профиль по номеру телефона (можно так же на сайте, но в приложении удобнее). В основном меню заходите в Маркет Теле2.

Теле2 сейчас очень популяризируемая сеть среди молодёжи. Для своих пользователей есть различные скидки в Кинотеатры и сервисы просмотров фильмов.

Помимо этого, минуты так же можно обменять на покупку фильмов

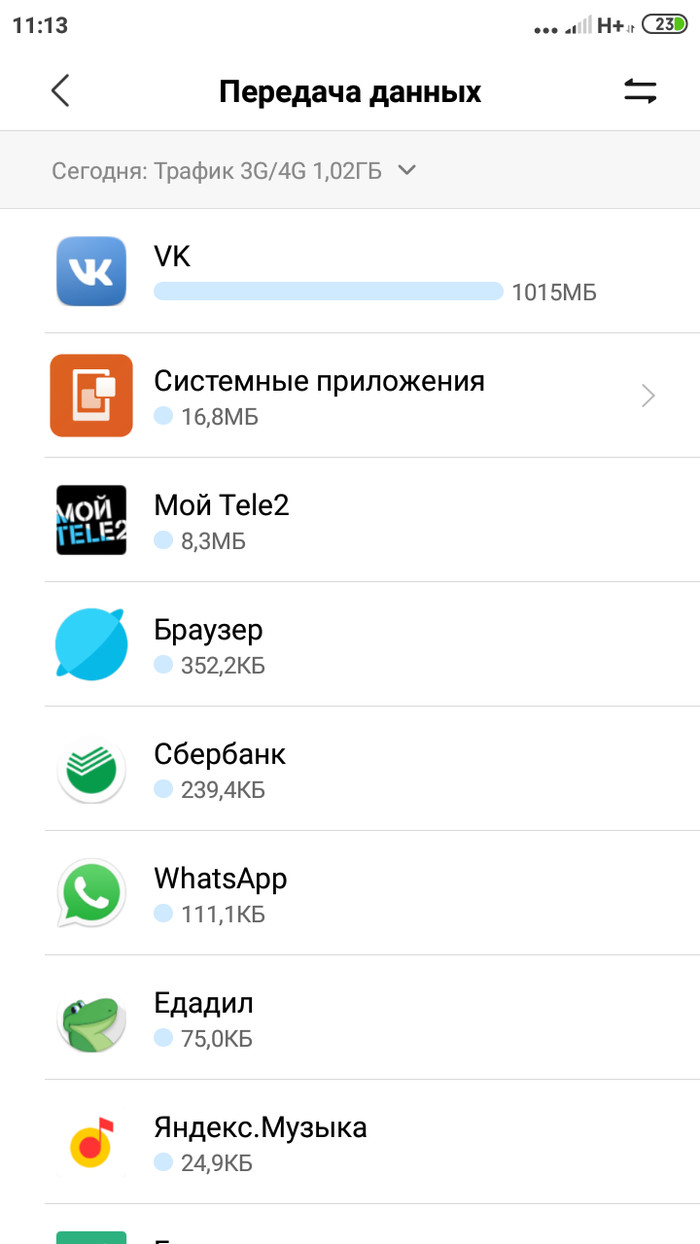

Теле 2. Завышенный расход трафика, воровство интернет-трафика с номера

Сегодня получила смс, что интернет на номере закончился и надо докупить, по цене 50р за 500мб. При том что мой тариф с 10Гб стоит 150р в месяц!

Поскольку ежемесячно использую не более половины из предоставляемых 10Гб, и пользовалась как обычно и в этом месяце, начала разбираться.

За сегодня на приложение ВКОНТАКТЕ за 20 мин прослушивания музыки ушел 1 Гб интернета. Как такое возможно?? В целом на ВКонтакте за 10 дней ушло 3Гб, а кроме музыки и просмотра сообщений я им не пользуюсь! Вообще не смотрю с телефона ни видео, ни использую видеозвонки. Есть ноутбук и вайфай.

Так же за 10 дней на выключенную точку доступа ушло 6Гб интернета. Как??

Таким образом за 10 дней Теле 2 просто снял с номера весь трафик, все обязательства с себя так же снял, ведь это я использую интернет, и ждёт, что я куплю новые мегабайты по цене трёх моих тарифов.

Теле2 придумал более изощрённый способ воровства, чем мегафоновские подписки. Проще украсть интернет, сказать пользователю, что он сам виноват, но детализацию мы не даём, и купи ка ты новые мегабайты по втрое наглозавышенной стоимости.

Факт номер 2: вирусные прилаги в фоне гоняют траффик.

Факт номер 3: вирусные прилаги в активе гняют трафик в 10 раз больше, чем в фоне.

Основываясь на этих трех фактах несложно догадаться, куда исчез трафик, если даже маилрушечное вирусное говно прямо говорит, что это оно скачало. Ты думаешь, что просто слушал музыку? А следить за тобой кто будет и сливать инфу о каждом шаге, чтобы впарить рекламу. То-то же.

Я может сейчас выскажусь как динозавр, но чем вас не устраивает шикарнейший формат MP3?

Телефон говорит что приложение вк съело 1гб трафика, и по-твоему хакеры теле2 взломали приложение вк на твоем телефоне и заставили его расходовать трафик?

Что у людей вообще в голове творится?

Твой телефон тебе показывает твой расход, а виноваты теле 2? Серьёзно?

Поверьте телефон на вирусы и не валите с больной головы на здоровую.

А что за браузер такой? первый раз вижу логотипчик.

Очередной брендированный клон хрома? Хотя все браузеры сейчас его клоны.

В коментах дерьмо какое-то пишут. Причём тут вк, приложения разные и телефоны? Решил затестить. Есть билайн и теле2. Пользовался всегда билайном, потому был не в курсе. Есть плейлист в вк на пол часа. Раздал вайфай на комп, пол часа на одной симке, потом все тоже самое на другой. И получилось, что билайн, израсходовал трафика в половину меньше. Я не знаю каким образом теле2 это делает, но по факту.

Такая же беда,закончился трафик,за несколько лет в первые. дома и на работе вай-фай, просто шок! после звонка оператора теле2 с навязчивым предложением переключить меня на более дорогой тариф и разумеется моим отказом, ВНЕЗАПНО трафик закончился. и вот вопрос, нежели у меня одной такая ситуация. а нет)я не одинока!

такая же проблема кто то решил?

заказал детализацию и там просто ровно каждый час списывает по 0.5-1гб на протяжении всего дня

*надеваем шапочку из фольги*

Это вк слил содержимое телефона в фсбшное облако.

*снимаем шапочку из фольги*

А можно узнать что за тариф за 150р в месяц? Или это индивидуальный какой-то?

Ваще иногда ведроид сам на свои какие-то внутренние службы сливает траф, даже на пикабу не раз были посты, притом, он не пишет в расходе трафика эту инфу

Тоже самое заметил и я. Раньше 15гб хватало на месяц и еще оставалось, а сейчас приходится еще и докупать

И снова «ГИБДД» разводит на «коньяк».

Дома нашла пост об этих мошенниках, потом, кто на коньяк соглашается, «главнюк» просит денег ещё на сим-карту генералу закинуть через терминал в этом же магазине, это и есть цель развода))

А теперь вопрос к правительству РФ, до каких пор эти «шутники» с зоны так развлекаться будут, это по всей стране уже масштабы бедствия принимает! На Авито объявление только подашь, или резюме на сайт, первыми эти утырки звонят, безнаказанно! Может пора петицию составлять, или как с этим бороться? Есть идеи?

Обход ограничений peer-to-peer трафика

Peer-to-peer трафик или по другому p2p – это пиринговый сетевой протокол для кооперативного обмена файлами.

Принцип работы peer-to-peer

Файлы передаются частями, каждый torrent-клиент, получая (скачивая) эти части, в то же время отдаёт (закачивает) их другим клиентам, что снижает нагрузку и зависимость от каждого клиента-источника и обеспечивает избыточность данных.

По разным причинам мобильные операторы ограничивают или вовсе запрещают трафик по p2p протоколу.

Как обойти ограничение с помощью настроек

Существует множество возможных обходов ограничения, например tor или vpn.

Но можно воспользоваться и возможностями самой программы по работе с торрент файлами. Покажу что можно сделать на примере qbittorrent.

Что бы обойти ограничение, нужно спрятать свой трафик от провайдера. Так что главное это включить обязательное шифрование! А так же не помешает отключение DHT, PeX и обнаружение локальных пиров.

Во вторых нужно ограничить количество соединений. Обычно 50 хватает для нормальной скорости.

Так же может помочь отключение протокола uTP и использование UPnP маршрутизатора.

После всех настроек программы следует остановить все торрент скачивания. Возможно понадобится перезагрузка модема, так как ограничение может накладываться на сеть динамически.

Обход с помощью vpn

Если способ с шифрованием трафика не помогает, можно попробовать vpn сервисы. С помощью vpn можно подменить ip адрес, как будто вы находитесь в другой стране. А у провайдеров обычно блокировки распространяются на Россию.